कुख्यात ‘Blockchain Bandit’ हमलावर से जुड़े वॉलेट्स, जो पांच साल से अधिक समय से निष्क्रिय थे, अब सक्रिय हो गए हैं।

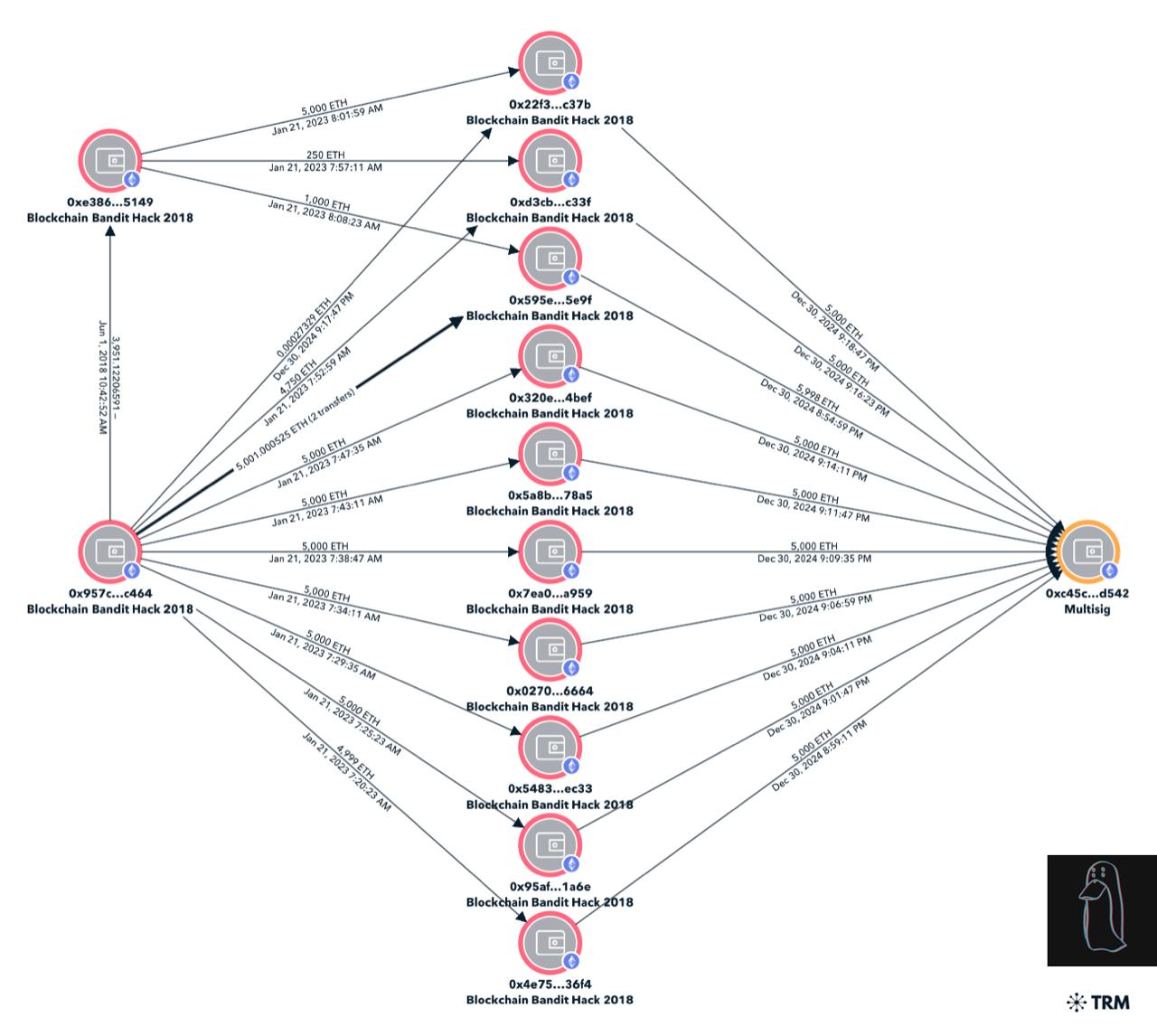

क्रिप्टो अन्वेषक ZachXBT के अनुसार, हमलावर ने 10 अलग-अलग वॉलेट्स से 51,000 ETH, जिसकी कीमत $172 मिलियन से अधिक है, को एक सिंगल मल्टी-सिग वॉलेट में कंसोलिडेट किया है।

ब्लॉकचेन बैंडिट हैकर कौन है?

ZachXBT के विश्लेषण से पता चला कि आज के ट्रांसफर में उपयोग किए गए सभी 10 वॉलेट एड्रेस 2018 में आखिरी बार सक्रिय थे। इसका मतलब है कि हमलावर ने पांच साल से अधिक समय के बाद पहली बार इन फंड्स को एक्सेस करने का निर्णय लिया है।

तो, यह Blockchain Bandit कौन है? जो लोग क्रिप्टो में नए हैं, उनके लिए यह शायद एक अनजान नाम होगा। हालांकि, लॉन्ग-टर्म क्रिप्टो उत्साही लोगों के लिए, यह 2018 में सबसे रोमांचक और चिंताजनक नामों में से एक था।

कुख्यात “Blockchain Bandit“ एक उपनाम है उस हमलावर के लिए जिसने Ethereum ब्लॉकचेन पर कमजोर प्राइवेट कीज़ का व्यवस्थित रूप से शोषण करके क्रिप्टोकरेंसी चुराई। वह कई कमजोर वॉलेट्स की प्राइवेट कीज़ का अनुमान लगाकर और फंड्स चुराकर लोकप्रिय हो गया।

हमलावर ने Ethereum नेटवर्क पर वॉलेट्स को स्कैन किया जो कमजोर, गैर-रैंडम, या खराब तरीके से जनरेट की गई प्राइवेट कीज़ से सुरक्षित थे। ये कीज़ अक्सर प्रोग्रामिंग त्रुटियों या क्रिप्टोग्राफिक लाइब्रेरी के गलत कार्यान्वयन का परिणाम होती थीं।

Blockchain Bandit ने ब्लॉकचेन पर कमजोर एड्रेस खोजने के लिए स्वचालित स्क्रिप्ट्स का उपयोग किया। जब एक कमजोर key पहचानी गई, तो हमलावर ने जल्दी से फंड्स को वॉलेट से अपने एड्रेस पर ट्रांसफर कर लिया। ज्यादातर मामलों में, मालिक को चोरी का पता चलने में दिन लग जाते थे।

कुल मिलाकर, हैकर ने इस सरल तकनीक का उपयोग करके 10,000 से अधिक वॉलेट्स से 50,000 से अधिक ETH चुरा लिए। ‘Blockchain Bandit’ नाम 2019 में एक WIRED फीचर से आया जिसने इस हमले के पैटर्न का खुलासा किया।

उस समय, एक सुरक्षा विश्लेषक Adrian Bednarek ने पहचाना कि बैंडिट ने कमजोर वॉलेट्स से सेकंडों में फंड्स निकालने के लिए कीज़ की एक पूर्व-जनरेटेड सूची का उपयोग कैसे किया।

“आप देखिए, Ethereum पर, प्राइवेट कीज़ 256-बिट नंबर होते हैं। इन्हें ब्रूट-फोर्स करना लगभग असंभव है। लेकिन कुछ वॉलेट्स खराब रैंडम नंबर जनरेटर्स का उपयोग कर रहे थे, जिससे कमजोर प्राइवेट कीज़ बन रही थीं। सोचिए: password123 या एक खाली रिकवरी फ्रेज़। एक की तो सचमुच… ‘1’ थी। बैंडिट ने सिर्फ खराब प्राइवेट कीज़ को ही निशाना नहीं बनाया। उसने कमजोर पासफ्रेज़-आधारित वॉलेट्स (जैसे “Brainwallets”) और गलत कॉन्फ़िगर किए गए Ethereum नोड्स का भी फायदा उठाया। उसकी रणनीति ने उसे लगभग अजेय बना दिया,” लिखा Web3 विश्लेषक Pix ने।

पांच साल बाद अटैकर फिर से सक्रिय क्यों है?

हालांकि ये विशेष वॉलेट्स आज पहली बार 2018 के बाद सक्रिय हुए, कुछ अन्य वॉलेट्स का उपयोग जनवरी 2023 में फंड्स को मूव करने और Bitcoins खरीदने के लिए किया गया था।

फिर भी, आज का ट्रांसफर हमलावर द्वारा चुराए गए सभी ETH फंड्स का सबसे बड़ा कंसोलिडेशन था। यह कई चीजों का संकेत हो सकता है।

पहले, फंड्स को एक मल्टी-सिग्नेचर वॉलेट में मूव करना यह संकेत दे सकता है कि हमलावर एक बड़े ट्रांजेक्शन या ट्रांजेक्शन्स की श्रृंखला की तैयारी कर रहा है। इसमें फंड्स को मिक्सर्स, डिसेंट्रलाइज्ड एक्सचेंजेस, या अन्य टूल्स के माध्यम से लॉन्डर करना शामिल हो सकता है ताकि उनकी उत्पत्ति को छुपाया जा सके।

इसके अलावा, फंड्स को कंसोलिडेट करना कुछ या सभी ETH को लिक्विडेट करने की तैयारी हो सकती है। विशेष रूप से, वर्तमान मार्केट में इतनी बड़ी मात्रा में ETH को लिक्विडेट करना Ethereum की शॉर्ट-टर्म कीमत के बारे में चिंताएं बढ़ा सकता है।

दूसरी ओर, हमलावर अनुकूल मार्केट स्थितियों की उम्मीद कर सकता है, जैसे कि ETH की कीमतों में उछाल, ताकि लिक्विडेशन के दौरान अपने चुराए गए होल्डिंग्स के मूल्य को अधिकतम किया जा सके।

हालांकि, सबसे चिंताजनक बात यह है कि कंसोलिडेटेड ETH का उपयोग आगे के एक्सप्लॉइट्स को फाइनेंस करने के लिए किया जा सकता है। उदाहरण के लिए, नए हमलों की श्रृंखला के लिए ट्रांजेक्शन फीस को फंड करना या अन्य ब्लॉकचेन नेटवर्क्स पर ऑपरेशन्स को सक्षम करना।

कुल मिलाकर, ऐसे कुख्यात हैकर के फिर से सक्रिय होने की संभावना क्रिप्टो स्पेस के लिए चिंता का विषय हो सकती है। हमने पहले ही उद्योग को 2023 में $2.3 बिलियन का नुकसान होते देखा है, जो 2023 से 40% की भारी वृद्धि है। Ethereum भी इन हमलों में सबसे अधिक प्रभावित नेटवर्क था।