Malwarebytes के अनुसार, एक जटिल मैलवेयर स्कैम अभियान क्रिप्टो ट्रेडर्स को निशाना बना रहा है। यह अभियान उनके मुफ्त प्रीमियम टूल्स की इच्छा का फायदा उठाकर Lumma Stealer और Atomic Stealer (AMOS) जानकारी चुराने वाले मैलवेयर को Reddit पोस्ट्स के माध्यम से वितरित कर रहा है।

यह खतरनाक सॉफ़्टवेयर, जो लोकप्रिय ट्रेडिंग प्लेटफॉर्म TradingView के क्रैक्ड वर्जन के रूप में प्रस्तुत होता है, पीड़ितों के क्रिप्टोकरेन्सी वॉलेट्स को खाली कर रहा है और संवेदनशील व्यक्तिगत डेटा चुरा रहा है।

क्रिप्टो स्कैम अलर्ट: क्रैक्ड TradingView से फैला मालवेयर

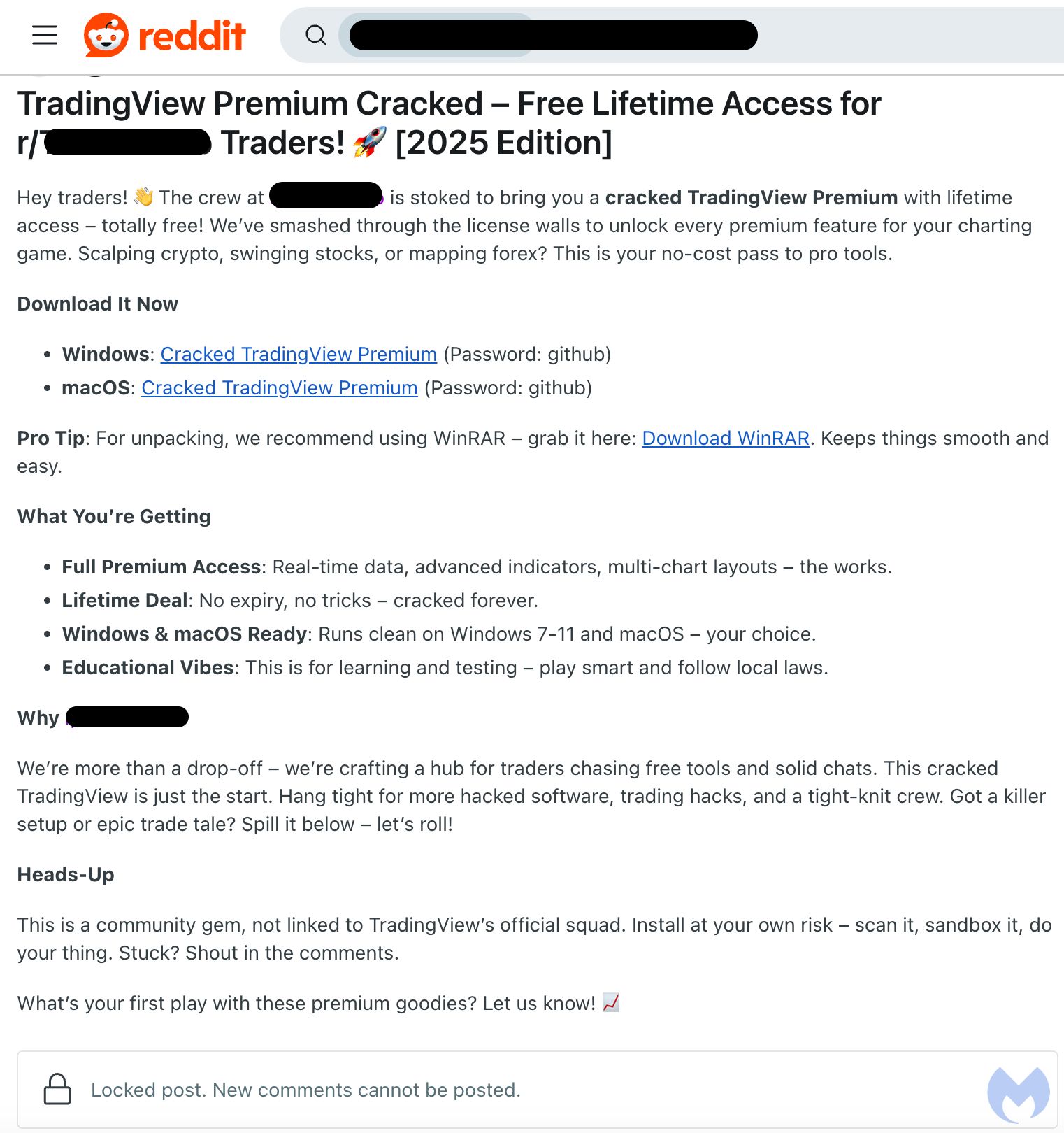

साइबर सुरक्षा कंपनी ने अपनी नवीनतम ब्लॉग में चेतावनी दी कि स्कैमर्स क्रिप्टोकरेन्सी-केंद्रित सबरेडिट्स को निशाना बना रहे हैं और TradingView के प्रीमियम फीचर्स के लिए धोखाधड़ीपूर्ण मुफ्त लाइफटाइम एक्सेस की पेशकश कर रहे हैं।

“हमें Mac और Windows स्टीलर्स के बारे में सतर्क किया गया जो वर्तमान में Reddit पोस्ट्स के माध्यम से क्रिप्टोकरेन्सी ट्रेडिंग में लगे उपयोगकर्ताओं को निशाना बना रहे हैं। एक सामान्य लुभावना तरीका लोकप्रिय ट्रेडिंग प्लेटफॉर्म TradingView के क्रैक्ड सॉफ़्टवेयर वर्जन का है,” ब्लॉग में लिखा गया।

“क्रैक्ड” वर्जन का वादा—बिना लागत के अनलॉक्ड प्रीमियम फीचर्स—असावधान उपयोगकर्ताओं के लिए एक अजेय लुभावना तरीका साबित हुआ है। हालांकि, इन अवैध वर्जन को डाउनलोड करने की कीमत बहुत भारी पड़ती है।

“इन दो मैलवेयर परिवारों ने तबाही मचाई है, पीड़ितों के व्यक्तिगत डेटा को लूटकर और उनके वितरकों को महत्वपूर्ण लाभ कमाने में सक्षम बनाकर, ज्यादातर क्रिप्टोकरेन्सी वॉलेट्स पर कब्जा करके,” पोस्ट में जोड़ा गया।

विशेष रूप से, Malwarebytes की जांच ने एक जटिल मैलवेयर अभियान को उजागर किया। यह अभियान कई स्तरों की अस्पष्टता, पुरानी इन्फ्रास्ट्रक्चर, और सामाजिक इंजीनियरिंग रणनीतियों का उपयोग करता है संवेदनशील डेटा चुराने के लिए।

दो डाउनलोड लिंक की जांच करने पर, Malwarebytes ने पाया कि फाइलें एक असंबंधित और संदिग्ध वेबसाइट पर होस्ट की गई थीं। इसके अलावा, वे डबल-जिप्ड और पासवर्ड-प्रोटेक्टेड थीं। यह इंगित करता है कि वे वैध सॉफ़्टवेयर नहीं हैं।

Windows पर, मैलवेयर एक अस्पष्ट BAT फाइल के माध्यम से वितरित किया जाता है। इसके बाद यह एक खतरनाक AutoIt स्क्रिप्ट को निष्पादित करता है। इसके अलावा, जांच के अनुसार, यह मैलवेयर एक सर्वर के साथ संचार करता है जिसे हाल ही में रूस में एक व्यक्ति द्वारा पंजीकृत किया गया है।

इस बीच, Malwarebytes ने macOS पर मैलवेयर को AMOS के एक वेरिएंट के रूप में पहचाना, जो Mac सिस्टम को निशाना बनाता है। मैलवेयर वर्चुअल मशीनों की जांच करता है ताकि वह पहचान से बच सके और अगर वह एक का पता लगाता है तो बाहर निकल जाता है।

यह मैलवेयर स्ट्रेन संवेदनशील उपयोगकर्ता डेटा, जिसमें ब्राउज़र क्रेडेंशियल्स, क्रिप्टोकरेन्सी वॉलेट जानकारी, और व्यक्तिगत विवरण शामिल हैं, को सेशेल्स में होस्ट किए गए सर्वर पर भेजता है।

“इस विशेष योजना में दिलचस्प बात यह है कि मूल पोस्टर कितना शामिल है, थ्रेड के माध्यम से जाकर और प्रश्न पूछने वाले या समस्या की रिपोर्ट करने वाले उपयोगकर्ताओं के लिए ‘सहायक’ बनकर,” जांच ने खुलासा किया।

इस मैलवेयर अभियान के अलावा, अन्य उभरते खतरे क्रिप्टो समुदाय के लिए महत्वपूर्ण जोखिम पैदा कर रहे हैं। उदाहरण के लिए, Scam Sniffer ने खोजा है कि हैकर्स नकली Microsoft Teams साइट्स का उपयोग करके क्रिप्टो उपयोगकर्ताओं को मैलवेयर वितरित कर रहे हैं। इससे डेटा उल्लंघन, क्रेडेंशियल चोरी, सत्र अपहरण, और वॉलेट ड्रेनिंग होती है।

यह तब हुआ जब Microsoft ने StilachiRAT की खोज की, जो विशेष रूप से क्रिप्टो उपयोगकर्ताओं को लक्षित करने वाला एक रिमोट एक्सेस ट्रोजन है। StilachiRAT सिस्टम जानकारी, लॉगिन क्रेडेंशियल्स, और डिजिटल वॉलेट डेटा चुराता है, जो Chrome पर 20 क्रिप्टोकरेन्सी वॉलेट एक्सटेंशन्स पर केंद्रित है।

इस बीच, Kaspersky की पिछली रिपोर्ट ने एक और चिंताजनक प्रवृत्ति का खुलासा किया: साइबर अपराधी YouTube इन्फ्लुएंसर्स को झूठे कॉपीराइट दावों के साथ ब्लैकमेल कर रहे हैं। यह ब्लैकमेल उन्हें एक क्रिप्टो-माइनिंग ट्रोजन, SilentCryptoMiner, को बढ़ावा देने के लिए मजबूर करता है, जिससे क्रिप्टो समुदाय के सामने सुरक्षा जोखिम और बढ़ जाते हैं।