एक क्रिप्टोकरेन्सी ट्रेडर ने Tether के USDT में $50 मिलियन खो दिए जब वह एक अत्याधुनिक “address poisoning” अटैक का शिकार हो गया।

20 दिसंबर को, ब्लॉकचेन सिक्योरिटी फर्म Scam Sniffer ने रिपोर्ट किया कि यह अटैक तब शुरू हुआ जब विक्टिम ने अपने ही एड्रेस पर $50 की एक छोटी टेस्ट ट्रांजैक्शन भेजी।

Address Poisoning स्कीम कैसे खुली

खास बात यह है कि ट्रेडर्स फंड्स भेजने से पहले सही एड्रेस कन्फर्म करने के लिए इस स्टैंडर्ड प्रिकॉशन का इस्तेमाल करते हैं।

हालांकि, इसी एक्टिविटी ने अटैकर की ओर से कंट्रोल हो रही एक ऑटोमेटेड स्क्रिप्ट को अलर्ट कर दिया, जिसने तुरंत एक “spoofed” वॉलेट एड्रेस जेनरेट कर दिया।

इस फर्जी एड्रेस को ओरिजिनल रिसीवर के एड्रेस के शुरुआती और आखिरी अल्फान्यूमेरिक कैरेक्टर्स से मेल खाने के लिए डिजाइन किया गया था। फर्क सिर्फ बीच के कैरेक्टर्स में होता है, जिससे धोखाधड़ी पहली नजर में पकड़ना मुश्किल हो जाता है।

इसके बाद अटैकर ने spoofed एड्रेस से विक्टिम के वॉलेट में बहुत ही छोटी क्रिप्टोकरेन्सी भेज दी।

यह ट्रांजैक्शन विक्टिम के हालिया ट्रांजैक्शन हिस्ट्री में फ्रॉडुलेंट एड्रेस को डाल देता है, जहां अधिकतर वॉलेट इंटरफेस सिर्फ ट्रंकेटेड एड्रेस डिटेल्स दिखाते हैं।

इसी विजुअल शॉर्टकट पर भरोसा करते हुए, विक्टिम ने अपनी ट्रांजैक्शन हिस्ट्री से एड्रेस कॉपी किया बिना पूरा स्ट्रिंग चेक किए। नतीजतन, सुरक्षित पर्सनल वॉलेट में फंड भेजने की जगह ट्रेडर ने 49,999,950 USDT सीधे अटैकर को ट्रांसफर कर दिए।

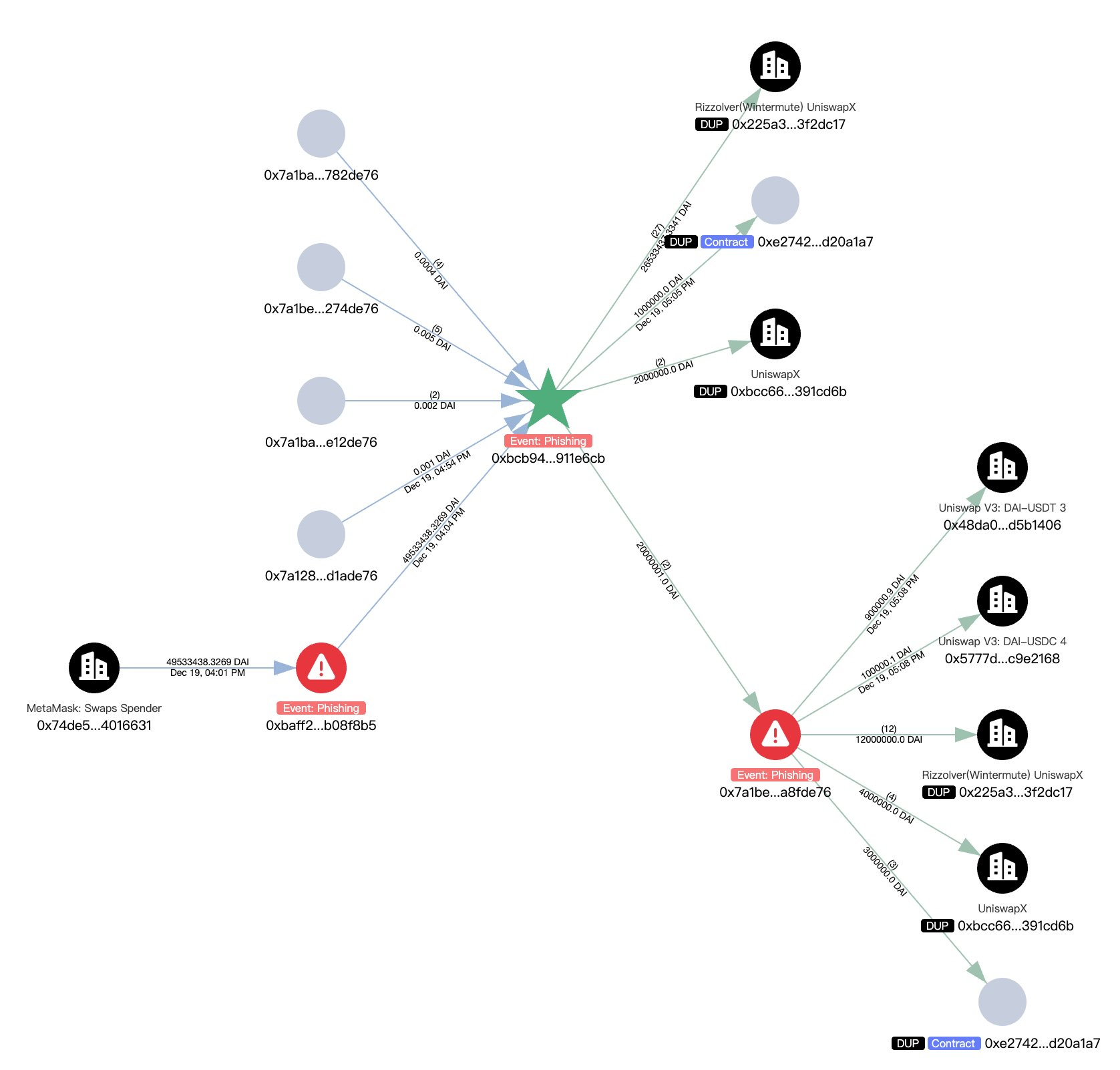

फंड्स रिसीव करने के बाद मैलिशियस अटैकर ने ऑन-चेन रिकॉर्ड्स के मुताबिक, एसेट सीजर के रिस्क को लिमिट करने के लिए तेजी से कदम उठाया। अटैकर ने तुरंत चुराए गए USDT, जिसे इसकी इश्यूअर फ्रीज कर सकती है, को MetaMask Swap का इस्तेमाल करके DAI स्टेबलकॉइन में बदल दिया।

इसके बाद अटैकर ने फंड्स को लगभग 16,680 ETH में कन्वर्ट कर दिया।

ट्रांजैक्शन ट्रेल को और छुपाने के लिए, अटैकर ने ETH को Tornado Cash में डिपॉजिट कर दिया। यह डिसेंट्रलाइज्ड मिक्सिंग सर्विस भेजने और रिसीव करने वाले एड्रेसेस के बीच के लिंक को खत्म करने के लिए डिजाइन की गई है।

Victim ने $1 Million इनाम रखा

एसेट्स रिकवर करने की कोशिश में, विक्टिम ने एक ऑन-चेन मैसेज भेजा जिसमें उन्होंने 98% चोरी हुए फंड्स वापस करने के बदले $1 मिलियन की white-hat बॉउंटी ऑफर की।

“हमने ऑफिशियली एक क्रिमिनल केस दर्ज किया है। कानून प्रवर्तन एजेंसियों, साइबर सिक्योरिटी एजेंसियों और कई ब्लॉकचेन प्रोटोकॉल की मदद से हमने पहले ही आपकी एक्टिविटी से जुड़ी ठोस और कारगर जानकारी जुटा ली है,” यह मैसेज कहता है।

इस मैसेज में चेतावनी दी गई कि अगर अटैकर ने 48 घंटे के अंदर बात नहीं मानी तो विक्टिम “निर्दय” लीगल एक्शन लेंगे।

“अगर आपने कॉम्प्लाई नहीं किया: हम केस को लीगल और इंटरनेशनल लॉ एन्फोर्समेंट चैनलों के जरिए आगे बढ़ाएंगे। आपकी पहचान उजागर की जाएगी और संबंधित अथॉरिटीज के साथ शेयर की जाएगी। हम तब तक क्रिमिनल और सिविल एक्शन लेते रहेंगे जब तक पूरी तरह से जस्टिस नहीं हो जाता। ये कोई रिक्वेस्ट नहीं है। आपको एक आखिरी मौका दिया जा रहा है कि आप अपूरणीय नतीजों से बच जाएं,” विक्टिम ने कहा।

यह घटना यह दिखाती है कि डिजिटल वॉलेट्स ट्रांजैक्शन इनफार्मेशन दिखाने के तरीके में लगातार कमजोरियां बनी हुई हैं, और अटैकर्स ब्लॉकचेन कोड की बजाए यूज़र बिहेवियर का फायदा उठाते हैं।

सिक्योरिटी एनालिस्ट्स कई बार वॉलेट प्रोवाइडर्स को चेतावनी दे चुके हैं कि यूज़ेबिलिटी और डिज़ाइन वजहों से एड्रेस की लंबी स्ट्रिंग्स को शॉर्ट करके दिखाना एक स्थायी रिस्क है।

अगर यह समस्या सॉल्व नहीं हुई तो अटैकर्स यूज़र्स की सिर्फ पहली और आखिरी कुछ कैरेक्टर्स वेरिफाई करने की आदत का फायदा उठाते रहेंगे।