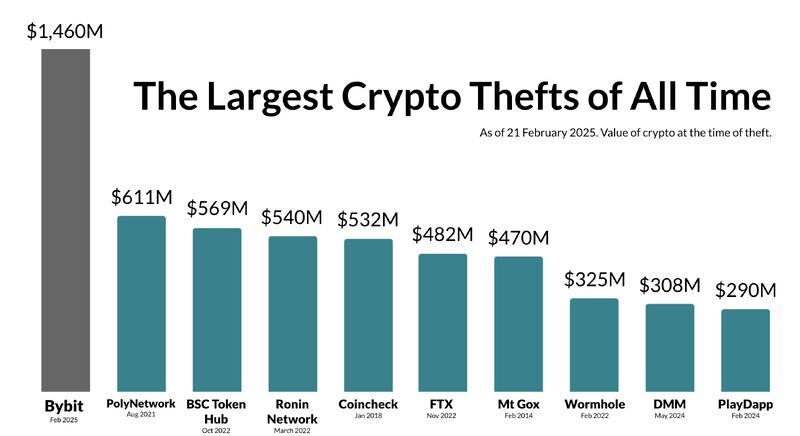

2025 में Bybit हैक ने क्रिप्टो जगत में हलचल मचा दी है। $1.5 बिलियन की सुरक्षा चूक इसे अब तक के सबसे बड़े क्रिप्टो एक्सचेंज हैक्स में से एक बना देती है। हैकर्स ने एक वॉलेट सुरक्षा खामी का फायदा उठाकर Ethereum (ETH) को निकाल लिया, जिससे ट्रेडर्स सोचने लगे कि क्या यह रोका जा सकता था? और सबसे महत्वपूर्ण सवाल—क्या ग्राहक फंड सुरक्षित हैं? आइए समझते हैं कि क्या हुआ, Bybit ने कैसे प्रतिक्रिया दी, और इस हैक का क्रिप्टो मार्केट पर आगे क्या प्रभाव पड़ेगा।

मुख्य बातें (Key Takeaways)

➤ Bybit हैक 2025 में ट्रांजैक्शन साइनिंग खामी का फायदा उठाया गया, जिससे $1.5 बिलियन का नुकसान हुआ।

➤ हैकर्स ने क्रॉस-चेन ब्रिज और मिक्सर्स का उपयोग कर चोरी किए गए फंड को लॉन्डर किया।।

➤ थर्ड-पार्टी सुरक्षा खामियां, जैसे Safe{Wallet} का AWS ब्रीच, एक्सचेंज को कमजोर बना सकते हैं।

Bybit हैक 2025 क्या था?

Bybit हैक एक सुनियोजित साइबर हमला था, जिसमें $1.5 बिलियन Ethereum (ETH) प्लेटफॉर्म से निकाला गया। जांच से पता चला है कि हैकर्स ने एक सिंगल-साइनिंग ट्रांजैक्शन की सुरक्षा खामी का फायदा उठाया, जिससे वे वॉलेट सुरक्षा को बायपास कर अनधिकृत निकासी कर सके।

Bybit हैक कैसे हुआ?

ब्लॉकचेन सुरक्षा कंपनियों ने Bybit हैक का विश्लेषण करते हुए वॉलेट साइनिंग प्रक्रिया में एक खामी की ओर इशारा किया है, जो हमलावरों के लिए प्रमुख प्रवेश बिंदु हो सकता था। यहाँ यह कैसे हुआ बताया गया है:

- सबसे पहले एक ट्रांजैक्शन साइनिंग एक्सप्लॉइट के कारण हमलावरों ने सिंगल-साइनिंग ट्रांजैक्शन की सुरक्षा खामी का फायदा उठाया। इस कदम ने उन्हें एक “सिंगल” अप्रूवल का उपयोग करके कई निकासी की अनुमति दी।

- इसके बाद कोल्ड वॉलेट का समझौता हुआ। अधिकांश क्रिप्टो हैक्स जो हॉट वॉलेट्स को निशाना बनाते हैं, इसके विपरीत, यह हमला Bybit के कोल्ड स्टोरेज पर प्रभाव डालता हुआ प्रतीत हुआ, जिससे गहरे सुरक्षा खामियों के बारे में चिंता बढ़ी।

- इन सभी हमलों को फिशिंग और सोशल इंजीनियरिंग हमलों के साथ जोड़ा गया। अपराधियों ने शायद Bybit कर्मचारियों को लक्षित करते हुए फिशिंग स्कैम्स के माध्यम से आंतरिक प्रमाणपत्रों तक पहुँच प्राप्त की। लेकिन यह सब प्रारंभिक परिकल्पना का हिस्सा था, और Bybit ने मुख्य कारण का पता लगा लिया है (इसके बारे में आगे पढ़ें)।

सिंगल-साइनिंग ट्रांजैक्शन खामी क्या है?

इसके मूल में, यह खामी एक ही ट्रांजैक्शन स्वीकृति को पुन: उपयोग या हेरफेर करने की अनुमति देती है, जिससे अनधिकृत निकासी होती है। आइए इसे हिस्सों में समझने की कोशिश करें:

- स्मार्ट कॉन्ट्रैक्ट साइनिंग खामी – जब कोल्ड वॉलेट से हॉट वॉलेट में फंड्स ट्रांसफर किए जाते हैं, तो सिस्टम ट्रांजैक्शन की सत्यापित करने के लिए एक स्वीकृति हस्ताक्षर उत्पन्न करता है।

- स्वीकृति प्रक्रिया का शोषण – हमलावरों ने इस हस्ताक्षर को इंटरसेप्ट किया और इसका उपयोग कई अनधिकृत ट्रांजैक्शन्स को सक्रिय करने के लिए किया।

- कुछ सेकंड्स में फंड्स निकालना – चूंकि सिस्टम इन ट्रांजैक्शन्स को स्वीकृत के रूप में मानता था, हमलावर Bybit के भंडार से Ethereum (ETH) को बिना तत्काल अलार्म ट्रिगर किए बाहर ले जा सकते थे।

कल्पना करें कि आपने एक भरोसेमंद दोस्त के लिए खाली चेक पर साइन किया है। लेकिन जो राशि तय थी, उसे निकालने के बजाय, वे आपके हस्ताक्षर की फोटोकॉपी बनाकर आपके पूरे बैंक अकाउंट से पैसे निकाल लेते हैं। यही यहां हुआ; हैकर्स ने एक वैध हस्ताक्षर को इंटरसेप्ट किया और उसे Bybit के फंड्स को निकालने के लिए पुनः उपयोग किया।

क्या अन्य सुरक्षा खामियां थीं?

हालांकि सिंगल-साइनिंग ट्रांजैक्शन खामी मुख्य शोषण प्रतीत होती है, अन्य संभावित समस्याओं में फिशिंग हमले, स्मार्ट कॉन्ट्रैक्ट की खामियां, और जाहिर तौर पर हमले का देरी से पता चलना शामिल हो सकते हैं।

क्या आप जानते हैं? Bybit हैक 2025 सबसे पहले ऑन-चेन जांचकर्ता ZachXBT द्वारा पहचाना गया, जिन्होंने 21 फरवरी 2025 को Bybit के प्लेटफॉर्म से महत्वपूर्ण फंड आउटक्लोज़ का अवलोकन किया। इसके बाद, ब्लॉकचेन सुरक्षा कंपनियों SlowMist और PeckShield ने इस चूक की पुष्टि की, यह बताते हुए कि Bybit में अभूतपूर्व फंड निकासी हो रही थी।

हालांकि ये सभी जानकारी शुरुआत में सामने आई, लेकिन 2025 Bybit हैक के मूल कारण के बारे में नई जानकारी सामने आई है।

2025 के Bybit हैक का क्या कारण था?

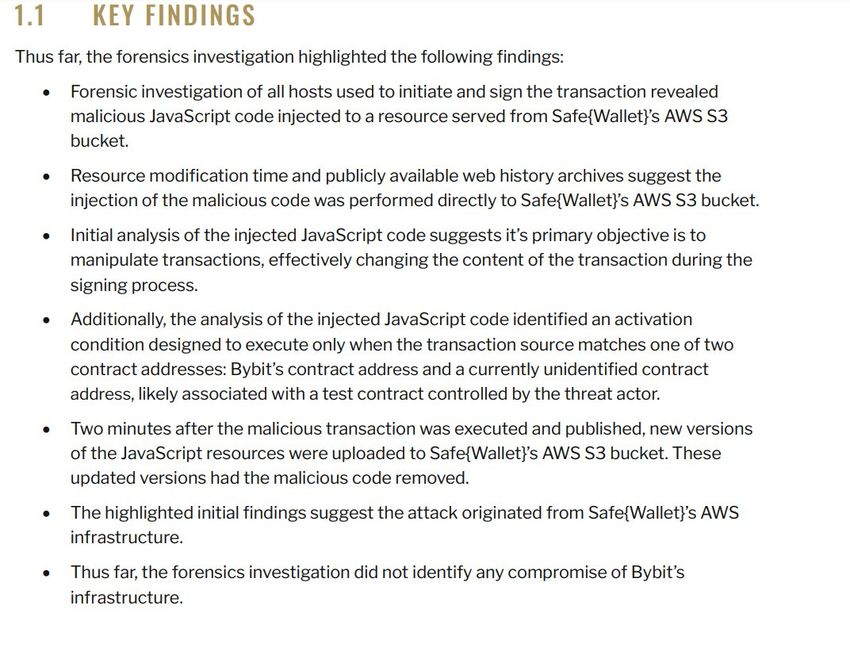

आंतरिक सुरक्षा विफलता के प्रारंभिक डर के विपरीत, फोरेंसिक जांचों ने Safe{Wallet} में एक खामी की ओर इशारा किया, जो एक थर्ड-पार्टी वॉलेट इंफ्रास्ट्रक्चर था, जिसे Bybit ने मल्टी-साइनचर ट्रांजैक्शन्स के लिए इस्तेमाल किया था।

Safe{Wallet} क्या है?

Safe{Wallet} को एक स्मार्ट कॉन्ट्रैक्ट-समर्थित वॉल्ट के रूप में सोचें, जिसे मल्टी-साइनचर अनुमोदनों का उपयोग करके लेन-देन को सुरक्षित रखने के लिए डिज़ाइन किया गया है। यह AWS S3 पर चलता है, जिसका मतलब है कि यह क्लाउड से JavaScript फाइलों को स्टोर और लोड करता है ताकि लेन-देन को प्रोसेस किया जा सके। सुनने में कुशल लगता है, है ना? लेकिन यही वह जगह थी जहाँ चीजें गलत हुईं।

हैकर्स ने Safe{Wallet} के AWS S3 बकेट में दुर्भावनापूर्ण JavaScript को इंजेक्ट करने का तरीका ढूंढ लिया, जिससे वे रियल टाइम में लेन-देन को चुपचाप बदल रहे थे। तो, जबकि Bybit की मुख्य सुरक्षा तकनीकी रूप से “हैक” नहीं हुई, जो उपकरण उसने लेन-देन को अनुमोदित और निष्पादित करने के लिए इस्तेमाल किया था, उसे हेरफेर किया गया। मूल रूप से, Bybit ने ट्रांसफर पर साइन किया, लेकिन हैकर्स ने अंतिम गंतव्य को बिना किसी को पता चले बदल दिया।

हमला कैसे हुआ?

एक सामान्य ETH कोल्ड वॉलेट से वॉर्म वॉलेट में ट्रांसफर के दौरान, दुर्भावनापूर्ण स्क्रिप्ट — जो Safe{Wallet} के JavaScript में एम्बेडेड थी; लेन-देन विवरण को साइन होने के दौरान संशोधित कर दिया।

कल्पना करें कि आप एक दुकान पर भुगतान कर रहे हैं, और कैशियर चुपचाप भुगतान टर्मिनल को बदल देता है, जिससे आपकी पैसे कहीं और भेज दी जाती हैं, जबकि यह लेन-देन वैध लगता है।

यही यहां हुआ — Bybit के साइनर्स ने लेन-देन को स्वीकृत किया, यह मानते हुए कि यह सुरक्षित है, लेकिन संशोधित Safe{Wallet} स्क्रिप्ट चुपचाप प्राप्तकर्ता का पता हमलावर के पते में बदल दिया।

रियल-टाइम ट्रांजैक्शन हाईजैकिंग

JavaScript इंजेक्शन इस तरह से डिज़ाइन किया गया था कि यह केवल तब सक्रिय होता था जब लेन-देन विशेष पते से उत्पन्न होते थे — Bybit के कोल्ड वॉलेट कॉन्ट्रैक्ट और एक अन्य अज्ञात पता (संभवत: हैकर्स द्वारा उपयोग किया गया परीक्षण पता)। इसका मतलब था:

- अगर एक सामान्य उपयोगकर्ता Safe{Wallet} के साथ इंटरएक्ट करता, तो कुछ संदिग्ध नहीं होता।

- जब Bybit ने उच्च-मूल्य वाले ट्रांसफर को प्रोसेस किया, तो स्क्रिप्ट निष्पादन से ठीक पहले गंतव्य वॉलेट को बदल देती थी।

चूंकि लेन-देन अभी भी Bybit के अधिकृत वॉलेट्स द्वारा क्रिप्टोग्राफिकली साइन किया गया था, इसलिए तुरंत कोई रेड फ्लैग नहीं था; यह ब्लॉकचेन पर पूरी तरह से वैध दिख रहा था।

यह एक सामान्य एक्सचेंज हैक नहीं था

अधिकांश क्रिप्टो एक्सचेंज हैक्स जैसे Mt. Gox (2014) या Coincheck (2018) में प्राइवेट की लीक या एक्सचेंज वॉलेट्स के सीधे उल्लंघन शामिल थे। ये वैसा है जैसे चोर एक बैंक के तिजोरी में घुसते हैं।

Bybit हैक 2025 हालांकि अलग था; यह एक इंफ्रास्ट्रक्चर-लेवल अटैक था। प्राइवेट की चुराने के बजाय, हैकर्स ने खुद ट्रांजैक्शन साइनिंग प्रोसेस में हेरफेर किया, यानी:

- Bybit की वास्तविक वॉलेट सुरक्षा का उल्लंघन नहीं हुआ था।

- हैक ने उन टूल्स का शोषण किया जो ट्रांजैक्शन्स को साइन करने के लिए उपयोग किए जाते थे, बजाय इसके कि एसेट्स को खुद स्टोर किया जाए।

क्रिप्टो सुरक्षा के लिए यह क्यों मायने रखता है

यह हैक एक गंभीर सुरक्षा खामी को उजागर करता है; यहां तक कि अगर एक एक्सचेंज अपनी प्रणालियों को सुरक्षित कर ले, तो थर्ड-पार्टी इंटीग्रेशन कमजोर बिंदु बन सकते हैं।

Safe{Wallet} को हैकरों के लिए एक खेल का मैदान बनाने के लिए डिज़ाइन नहीं किया गया था, लेकिन इसका AWS S3 में JavaScript फाइल्स पर निर्भर होना एक कमजोर कड़ी साबित हुआ। किसी ने नहीं सोचा था कि हमलावर इन्फ्रास्ट्रक्चर स्तर पर दुर्भावनापूर्ण कोड डालेंगे, लेकिन उन्होंने किया; निष्पादन से ठीक पहले चुपचाप लेन-देन को फिर से लिखा।

यह पूरी समस्या एक चेतावनी है: क्रिप्टो प्लेटफॉर्म केवल थर्ड-पार्टी टूल्स पर भरोसा नहीं कर सकते, बल्कि उन्हें निरंतर सुरक्षा ऑडिट्स, स्वतंत्र ट्रांजैक्शन चेक्स और कड़ी मल्टी-साइनचर सुरक्षा की आवश्यकता है। अगर हैकर्स साइनिंग प्रोसेस को ही हाईजैक कर सकते हैं, तो सबसे अच्छी वॉलेट सुरक्षा भी बेकार हो जाती है।

यह हैक यह साबित करता है कि यहां तक कि एक मल्टी-सिग सेटअप में भी, यदि साइनर्स अनजाने में धोखाधड़ी वाले ट्रांजैक्शन्स को स्वीकृत कर रहे हैं, तो सुरक्षा उपाय बेकार हो जाते हैं।

2025 के Bybit हैक के पीछे कौन था?

2025 के Bybit हैक को Lazarus Group से जोड़ा गया है, जो एक कुख्यात उत्तर कोरियाई राज्य-प्रायोजित हैकिंग समूह है, जो इतिहास के कुछ सबसे बड़े क्रिप्टो हैक्स के लिए प्रसिद्ध है। इस समूह को कई हाई-प्रोफाइल साइबर अपराधों से जोड़ा गया है, जिसमें हालिया Phemex हैक भी शामिल है, जिसमें लगभग $85 मिलियन चुराए गए थे।

उन्होंने इसे कैसे अंजाम दिया?

Lazarus Group ने सिर्फ हैक करके पैसे नहीं चुराए। इसके बजाय, उन्होंने Bybit के ट्रांजैक्शन अप्रूवल प्रोसेस पर एक सर्जिकल स्ट्राइक की। Safe{Wallet} सिस्टम में घुसकर, उन्होंने वैध ट्रांसफर के दौरान चुपचाप फंड्स को रीरूट किया।

परिणाम? 401,000 ETH गायब हो गए, और कोई भी पलभर में कुछ कर नहीं सका, जो कि $1.5 बिलियन का एक बड़ा संकट बन गया।

हैकर्स ने पैसे कैसे सफाई से निकालें?

क्रिप्टो चुराना आसान है। उसे बिना पकड़े खर्च करना असली चुनौती है। Lazarus ने अपने सामान्य मनी लॉन्ड्रिंग प्लेबुक का पालन किया:

- सेंट्रलाइज्ड मिक्सर्स

- क्रॉस-चेन ब्रिज

- अज्ञात एक्सचेंज

- लो-KYC प्लेटफॉर्म्स के माध्यम से फंड्स को फनल करना, जो ज्यादा सवाल नहीं पूछते।

वही पुराने तरीके, बस इस बार बड़ा बैग था। गहरी जानकारी चाहिए? तो देखें यह ब्रेकडाउन:

Bybit हैक 2025 सिर्फ एक साधारण Ethereum चोरी नहीं थी; यह एक जटिल डकैती थी जिसमें नियमित ETH से परे कई एसेट्स शामिल थे। हैकर्स ने 401,347 ETH (~$1.4 बिलियन), 90,376 stETH (Lido का स्टेक किया हुआ Ethereum), cmETH & METH टोकन (Mantle और अन्य प्रोटोकॉल से Liquid-staked ETH), और $100,000 USDT (बाद में Tether द्वारा फ्रीज़ किया गया) चुराए।

इन एसेट्स का मिश्रण मनी लॉन्ड्रिंग को कठिन बना देता है, क्योंकि स्टेक किए गए एसेट्स को बिना पहचान के आसानी से तरल नहीं किया जा सकता। इसने हैकर्स को ब्रिजेस, मिक्सर्स और सेंट्रलाइज्ड एक्सचेंजेस पर निर्भर करने को मजबूर कर दिया — जो उन्हें ज्यादा ट्रेस करने योग्य बना देता है।

Bybit की प्रतिक्रिया क्या थी?

Bybit ने हैक के बाद तुरंत कार्रवाई की और एक मल्टी-लेयर्ड प्रतिक्रिया योजना लागू की।

तत्काल कार्रवाई

- फंड्स को सुरक्षित किया गया और उपयोगकर्ताओं को 1:1 एसेट बैकिंग की गारंटी दी गई।

- सुरक्षा को फिर से मजबूत किया गया, जिसमें मल्टी-सिग वॉलेट्स, मॉनिटरिंग टूल्स और API सुरक्षा को सुदृढ़ किया गया।

- एक्सचेंज ने व्हाइट-हैट हैकर्स के लिए 10% रिकवरी बाउंटी लॉन्च की, जो $140 मिलियन+ थी।

- Bybit ने ऑर्डर्स को फ्रीज़ किया और Chainalysis, Arkham और अन्य पार्टनर्स के साथ फंड ट्रैकिंग शुरू की।

LazarusBounty.com – क्रिप्टो अपराध के खिलाफ एक नया हथियार

एक अभूतपूर्व कदम में, Bybit ने LazarusBounty.com लॉन्च किया, जो उद्योग का पहला बाउंटी एग्रीगेटर है, जो उत्तर कोरिया के Lazarus Group को टारगेट करता है।

क्या इसे अलग बनाता है?

- बाउंटी हंटर्स तुरंत इनाम कमा सकते हैं

- एक्सचेंजेस और मिक्सर्स को कार्रवाई करने के लिए प्रोत्साहित किया जाता है

- अच्छे बनाम बुरे अभिनेता की रैंकिंग

- जांचकर्ताओं के लिए लाइव वॉलेट डेटा

LazarusBounty को कैसे बेहतर किया जा सकता है?

हमारे सुझावों में शामिल हैं:

1. “हॉट वॉलेट डिफेंस” नेटवर्क शुरू करना

अभी, LazarusBounty प्रतिक्रियाशील है, चोरी किए गए फंड्स को बाद में ट्रैक करता है। Bybit एक्सचेंजेस के हॉट वॉलेट्स को हमले से पहले सक्रिय रूप से सुरक्षित करने के लिए इसे बदल सकता है।

यह विकेंद्रीकृत हनीपॉट सिस्टम के माध्यम से किया जा सकता है, जहां एक्सचेंजेस वास्तविक-समय ट्रैकिंग स्क्रिप्ट्स को एकीकृत करते हैं जो संदिग्ध ट्रांजैक्शन्स को ऑन-चेन सेटल होने से पहले फ्लैग कर देती हैं।

2. वास्तविक-समय अलर्ट के साथ नियामकों को शामिल करें

Bybit एक नियामक डैशबोर्ड जोड़ सकता है, जो जब Lazarus-लिंक्ड फंड्स मूव होते हैं तो तुरंत कानून प्रवर्तन एजेंसियों को सूचित करता है।

वर्तमान समस्या यह है कि एक्सचेंजेस अक्सर संपत्ति को बहुत देर से फ्रीज़ करते हैं। Interpol, OFAC, या FATF से सीधे लिंक होने से कार्रवाई को तेज किया जा सकता है।

3. वॉलेट मूवमेंट्स पर बाउंटी खोलें

अब तक, बाउंटी केवल फंड फ्रीज़ से जुड़ी है। लेकिन क्या हो अगर बाउंटी हंटर्स विशिष्ट वॉलेट्स को ट्रैक कर सकें और दावा कर सकें? Bybit उपयोगकर्ताओं को एक वॉलेट “दावा” करने की अनुमति दे सकता है; अगर वह मूव करता है, तो उन्हें लॉन्ड्रिंग पाथ ट्रैक करने के लिए इनाम मिलेगा।

4. एक्सचेंजेस के लिए सार्वजनिक ब्लैकलिस्ट API

एक्सचेंजेस तेजी से कार्य नहीं करते क्योंकि उनके पास वास्तविक-समय वॉलेट ट्रैकिंग नहीं होती। समाधान? एक लाइव API जो तुरंत उच्च-जोखिम वॉलेट्स को अपडेट करती है, जिससे एक्सचेंजेस को फंड्स मिक्सर्स में जाने से पहले कार्रवाई करने के लिए मजबूर किया जा सकता है।

कितना फंड रिकवर हुआ है?

फरवरी 2025 के अंत तक, Bybit हैक 2025 से चुराए गए $42.8 मिलियन एसेट्स को फ्रीज़ या रिकवर किया जा चुका है। पूरी रिकवरी का विवरण यहां पढ़ें:

- Ethereum (ETH): 34 ETH (≈$97,000) को ChangeNOW द्वारा इंटरसेप्ट और फ्रीज़ किया गया, जिससे हैकर्स को आगे बढ़ाने से रोका गया।

- Bitcoin (BTC): 0.38755 BTC (≈$37,000) को Avalanche नेटवर्क पर ब्लॉक किया गया, जब हैकर्स ने इसे क्रॉस-चेन ब्रिज किया था।

- Stablecoins (USDT/USDC): Tether ने 181,000 USDT को फ्रीज़ किया, जबकि FixedFloat ने चुराए गए फंड्स से जुड़े मिक्स्ड USDT और USDC में $120,000 लॉक कर दिया।

- Staked Ethereum derivatives:15,000 ETH को mETH Protocol ने सफलतापूर्वक रिकवर किया, इससे पहले कि हैकर्स इसे निकाल पाते। इस कदम ने लिक्विड-स्टेक्ड एसेट्स के आगे के लिक्विडेशन को रोका। इसके अतिरिक्त, चल रही ब्लॉकचेन फोरेंसिक्स कार्य ने चुराए गए फंड्स के लॉन्ड्रिंग से जुड़े 11,000 से अधिक वॉलेट पते पहचाने हैं, जिससे एक्सचेंजेस और प्रोटोकॉल्स को संदिग्ध गतिविधि को रियल-टाइम में ब्लैकलिस्ट और फ्रीज़ करने का मौका मिला।

इसके अलावा, चल रहे ब्लॉकचेन फोरेंसिक कार्य ने चोरी किए गए धन के शोधन से जुड़े 11,000 से अधिक वॉलेट पतों की पहचान की है, यह सुनिश्चित करते हुए कि एक्सचेंज और प्रोटोकॉल वास्तविक समय में संदिग्ध गतिविधि को ब्लैकलिस्ट और फ्रीज कर सकते हैं।

चुराए गए फंड्स को कैसे ट्रैक और फ्रीज़ किया गया?

इन एसेट्स की रिकवरी एक मल्टी-लेयर्ड, वैश्विक प्रयास के माध्यम से संभव हो पाई, जिसमें शामिल हैं:

- एक्सचेंज फ्रीज करना: FixedFloat, ChangeNOW, Bitget और THORChain जैसे प्लेटफॉर्म्स ने चुराए गए फंड्स से जुड़े डिपॉजिट्स की पहचान की और फ्रीज़ किया।

- Stablecoin जारीकर्ता ब्लैकलिस्टिंग: Tether और Circle ने चुराए गए USDT और USDC को होल्ड करने वाले अकाउंट्स को फ्लैग और फ्रीज़ किया, जिससे हैकर्स इन एसेट्स का उपयोग नहीं कर सके।

- ब्लॉकचेन इंटेलिजेंस ट्रैकिंग:फोरेंसिक टीमों, जिसमें Elliptic, Arkham, Chainalysis, और TRM Labs शामिल हैं, ने यह मैप किया कि हैकर्स ने अपने फंड्स को कैसे मूव किया, जिससे एक्सचेंजेस को ट्रांजैक्शन्स को कैश आउट होने से पहले ब्लॉक करने में मदद मिली।

- बाउंटी प्रोग्राम्स और कम्युनिटी सहभागिता: Bybit के LazarusBounty.com ने स्वतंत्र जांचकर्ताओं को चुराए गए फंड्स को ट्रैक करने के लिए प्रोत्साहित किया, सफल फ्रीज़ेस के लिए 5% बाउंटी और फंड रिकवरी के लिए 10% तक की पेशकश की।

हालांकि पूरी रिकवरी असंभव लगती है, एक्सचेंज की समन्वय, रियल-टाइम एनालिटिक्स और बाउंटी-प्रेरित जांच का संयोजन प्रभावी हो सकता है। मुख्य रूप से हैकर्स की चुराए गए एसेट्स को कैश आउट करने की क्षमता को सीमित करने में!

Bybit हैक क्रिप्टो के लिए क्या बदलता है?

2025 का Bybit हैक यह साबित करता है कि मल्टी-सिग्नचर वॉलेट्स और कोल्ड स्टोरेज भी इन्फ्रास्ट्रक्चर उल्लंघनों से सुरक्षित नहीं हैं। जैसे-जैसे हैकर्स अधिक क्रिएटिव होते जा रहे हैं, एक्सचेंजेस को अपनी सुरक्षा को मजबूत करना होगा, इंटीग्रेशन्स का ऑडिट करना होगा, और रियल-टाइम धोखाधड़ी का पता लगाने की प्रक्रिया लागू करनी होगी। विचार यह है कि न भरोसा करें, बल्कि “सत्यापित करें”।

क्रिप्टो एक्सचेंज का भविष्य प्रोएक्टिव डिफेंस, इंडस्ट्री-वाईड सहयोग, और स्मार्ट फंड रिकवरी रणनीतियों पर निर्भर करेगा, जो बढ़ती हुई साइबर खतरों से निपटने में मदद करेंगे।