क्रिप्टो इंडस्ट्री में 2025 में ग्लोबल स्तर पर क्रिप्टोकरेन्सी चोरी का जबरदस्त इज़ाफा देखा गया, जहां Chainalysis की नई रिपोर्ट के अनुसार जनवरी से दिसंबर की शुरुआत तक $3.4 बिलियन से ज्यादा का नुकसान हुआ।

इस तेजी का मुख्य कारण North Korea से जुड़े हैकर्स रहे, जो सालभर में चुराए गए फंड्स के लिए सबसे ज़्यादा जिम्मेदार हैं।

North Korea का रिकॉर्ड $2 बिलियन क्रिप्टो theft मामला

Chainalysis की लेटेस्ट रिपोर्ट में बताया गया है कि Democratic People’s Republic of Korea (DPRK) के हमलों की फ्रीक्वेंसी तो घटी है, लेकिन क्रिप्टोकरेन्सी चोरी के मामलें में यह साल रिकॉर्ड-ब्रेकिंग रहा।

North Korean हैकर्स ने 2025 में कम से कम $2.02 बिलियन के डिजिटल एसेट्स चुरा लिए। यह आंकड़ा पिछले साल की तुलना में 51% ज्यादा है। 2020 के मुकाबले, यह इजाफा लगभग 570% का है।

“इस साल की रिकॉर्ड कमाई गिने-चुने घटनाओं से आई है। कम इंसिडेंट्स, लेकिन ज्यादा बड़ा नुकसान – यही बदलाव 2025 के मार्च में हुए बड़े Bybit हैक की वजह से दिखा,” Chainalysis ने कहा।

रिपोर्ट में आगे बताया गया कि DPRK से जुड़े एक्टर्स जिम्मेदार थे इस साल सभी सर्विस कम्प्रोमाइजेस के रिकॉर्ड 76% के लिए।

इन आंकड़ों को मिलाकर, 2025 में North Korea द्वारा चुराए गए क्रिप्टोकरेन्सी फंड्स का लोअर-बाउंड क्यूम्युलेटिव अनुमान $6.75 बिलियन तक पहुंच गया है।

“यह बदलाव लॉन्ग-टर्म ट्रेंड का ही जारी रहना है। North Korea के हैकर्स हमेशा से अपनी सोफिस्टिकेशन के लिए जाने जाते हैं, और 2025 में उनकी एक्टिविटीज दिखाती हैं कि वे लगातार अपनी टैक्टिक्स और पसंदीदा टारगेट्स को अपग्रेड कर रहे हैं,” Andrew Fierman, Chainalysis के Head of National Security Intelligence ने BeInCrypto को बताया।

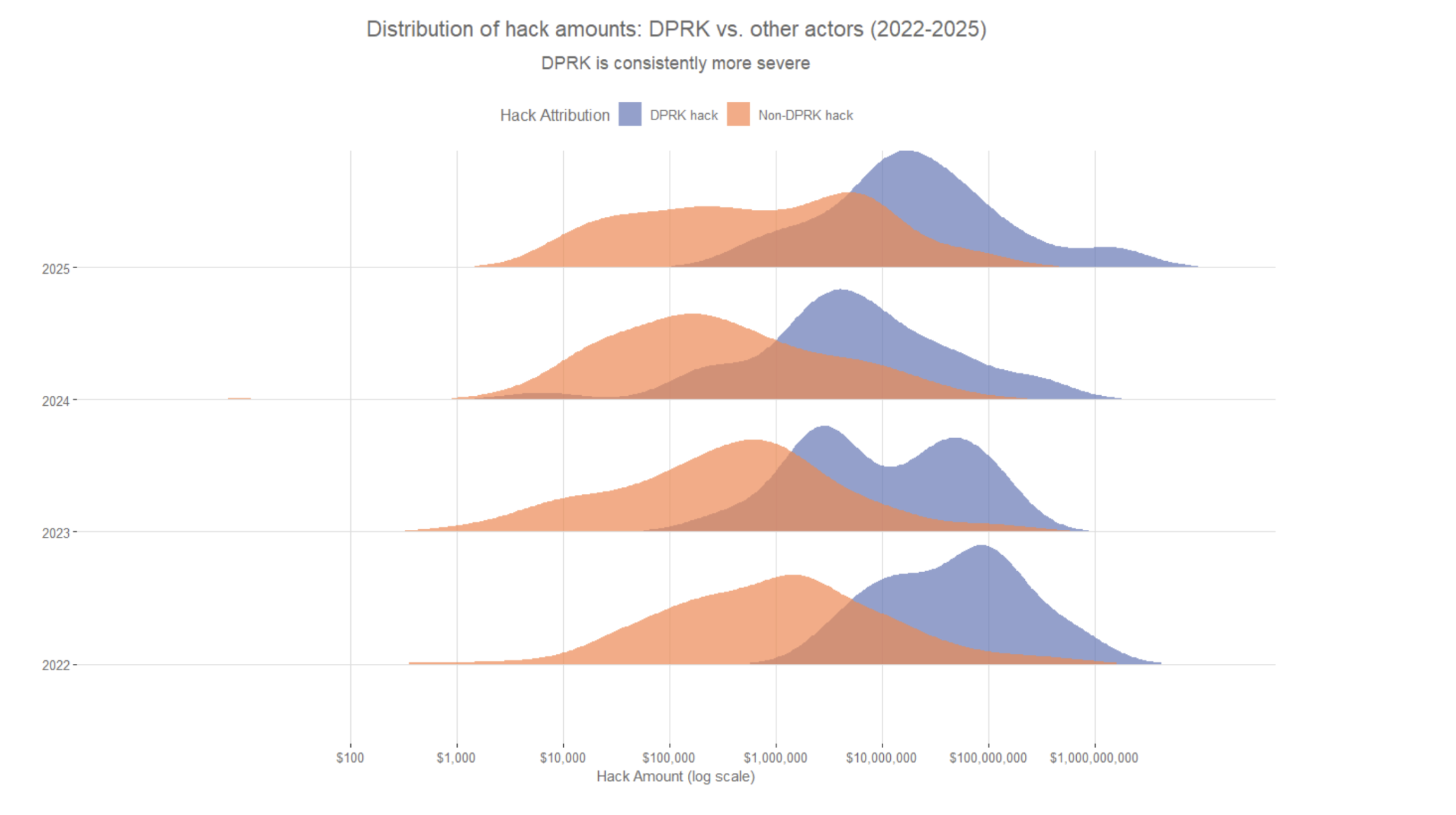

इतिहासिक डेटा के आधार पर Chainalysis ने पाया है कि DPRK अब भी बाकी थ्रेट एक्टर्स की तुलना में काफी बड़े वैल्यू वाले अटैक्स कर रहा है।

“यह पैटर्न दिखाता है कि जब North Korean हैकर्स हमला करते हैं, तो वह बड़ी सर्विसेज को टारगेट करते हैं और मैक्सिमम इम्पैक्ट पाने की कोशिश करते हैं,” रिपोर्ट में लिखा है।

Chainalysis के अनुसार North Korea से जुड़े हैकर्स अब तेजी से बड़े नतीजे ला रहे हैं, क्योंकि वे क्रिप्टो कंपनियों में टेक्निकल रोल्स में अपने ऑपरेटिव्स को प्लेस कर रहे हैं। यह तरीका, मेन अटैक वेक्टर्स में से एक है, जिससे थ्रेट एक्टर्स को स्पेशल एक्सेस मिल जाती है और वे ज्यादा नुकसानदेह घुसपैठ कर पाते हैं।

जुलाई में, ब्लॉकचेन इन्वेस्टिगेटर ZachXBT ने एक रिपोर्ट प्रकाशित की थी जिसमें बताया गया था कि North Korea से जुड़े ऑपरेटिव्स ने क्रिप्टो इंडस्ट्री में 345 से 920 जॉब्स तक घुसपैठ की है।

“इस रिकॉर्ड साल का एक हिस्सा संभवतः IT वर्कर की घुसपैठ पर बढ़ी हुई निर्भरता को दर्शाता है, खासकर एक्सचेंज, कस्टोडियन और वेब3 कंपनियों में, जिससे बड़े पैमाने पर चोरी से पहले शुरुआती एक्सेस और लैटरल मूवमेंट में तेजी आती है,” रिपोर्ट में कहा गया।

इन थ्रेट एक्टर्स ने रिक्रूटमेंट-स्टाइल टैक्टिक्स भी अपनाए हैं, जहां वे एम्प्लॉयर बनकर पहले से ही इस सेक्टर में काम कर रहे लोगों को टारगेट करते हैं।

इसके अलावा, BeInCrypto ने हाल ही में रिपोर्ट किया कि हैकर्स फेक Zoom और Microsoft Teams मीटिंग्स में इंडस्ट्री के भरोसेमंद कॉन्टैक्ट्स बनकर लोगों को धोखा दे रहे थे। इस तरीके का इस्तेमाल कर इन हैकर्स ने $300 मिलियन से ज्यादा चुरा लिए।

“DPRK हमेशा नए अटैक वेक्टर्स की पहचान करने का प्रयास करेगा, और जहां भी कमजोरियां होंगी, वहां फंड्स को एक्सप्लॉइट करेगा। जब आप इसे उनके ग्लोबल इकोनॉमी तक एक्सेस की कमी के साथ जोड़ें, तो आपको एक मोटिवेटेड और सोफिस्टिकेटेड नेशन-स्टेट थ्रेट दिखता है, जो अपने रेजीम के लिए ज्यादा से ज्यादा कैपिटल हासिल करने की कोशिश करता है। इसी कारण, सेंट्रलाइज्ड सर्विसेज के प्राइवेट की से हुए कंप्रोमाइजेज ने इस साल बड़े पैमाने पर एक्सप्लॉइट वॉल्यूम बढ़ाया है,” Fierman ने बताया।

Chainalysis ने North Korean हैकर्स द्वारा 45 दिन का laundering playbook किया मैप

Chainalysis ने पाया कि North Korea की मनी लॉन्ड्रिंग की आदतें बाकी ग्रुप्स से काफी अलग हैं। रिपोर्ट में बताया गया कि DPRK से जुड़े एक्टर्स छोटी छोटी ऑन-चेन ट्रेंचेज में मनी लॉन्डर करते हैं, जहां 60% से ज्यादा वॉल्यूम $500,000 से नीचे के ट्रांसफर में ही रहता है।

इसके विपरीत, गैर-DPRK थ्रेट एक्टर्स आमतौर पर चुराए गए फंड्स का 60% हिस्सा बहुत बड़े अमाउंट (अक्सर $1 मिलियन से $10 मिलियन या उससे ज्यादा) में ट्रांसफर करते हैं। Chainalysis के मुताबिक ये स्ट्रक्चर ज्यादा डिलीबरेट और सोफिस्टिकेटेड अप्रोच को दर्शाता है, भले ही North Korea कुल मिलाकर बड़ी रकम चुराता है।

फर्म ने सर्विस यूसेज में भी स्पष्ट अंतर पहचाना है। DPRK से जुड़े हैकर्स चायनीज-लैंग्वेज मनी मूवमेंट और गारंटी सर्विसेज पर ज्यादा निर्भर रहते हैं, साथ ही ट्रांजैक्शन ट्रेल छुपाने वाले ब्रिज और मिक्सिंग टूल्स का इस्तेमाल करते हैं। ये Huione जैसे खास प्लेटफॉर्म्स का भी लॉन्ड्रिंग ऑपरेशंस के लिए इस्तेमाल करते हैं।

वहीं, बाकी चोरी किए गए फंड्स वाले एक्टर्स ज़्यादा तर डीसेंट्रलाइज्ड एक्सचेंजेस, सेंट्रलाइज्ड प्लेटफॉर्म्स, पीयर-टू-पीयर सर्विसेस और लेंडिंग प्रोटोकॉल्स से इंटरैक्ट करते हैं।

“इन पैटर्न्स से पता चलता है कि DPRK अलग तरह की सीमाओं और उद्देश्यों के तहत काम करता है, जो नॉन-स्टेट-बैक्ड साइबरक्रिमिनल्स से अलग हैं। इनका प्रोफेशनल चीनी-भाषा मनी लॉन्ड्रिंग सर्विसेज़ और OTC ट्रेडर्स का भारी इस्तेमाल ये दिखाता है कि DPRK थ्रेट एक्टर्स एशिया-पैसिफिक रीजन में अवैध एक्टर्स के साथ गहराई से जुड़े हैं। ये Pyongyang के चीन-बेस्ड नेटवर्क्स के ऐतिहासिक उपयोग के अनुरूप है, जिससे वे इंटरनेशनल फाइनेंशियल सिस्टम तक पहुंच बना पाते हैं,” फर्म ने बताया।

Chainalysis ने यह भी देखा कि अक्सर मनी लॉन्ड्रिंग की प्रक्रिया लगभग 45 दिनों तक चलती है। हैक के तुरंत बाद पहले 5 दिनों (Days 0-5) में, North Korea से जुड़े एक्टर्स चोरी किए गए फंड्स को सोर्स से दूर करने पर जोर देते हैं। रिपोर्ट में इस शुरुआती समय में DeFi प्रोटोकॉल्स और मिक्सिंग सर्विसेज़ के इस्तेमाल में तेज़ बढ़ोतरी देखी गई।

दूसरे हफ्ते (Days 6-10) में एक्टिविटी उन सर्विसेज़ की ओर शिफ्ट होती है, जो ज्यादा integration को सक्षम बनाते हैं। फंड्स की फ्लो अब centralized exchanges और उन प्लेटफॉर्म्स की तरफ बढ़ती है, जिनमें कम KYC की जरूरत होती है।

लो इंटेंसिटी के साथ सेकंडरी मिक्सिंग सर्विसेज़ से मनी लॉन्ड्रिंग जारी रहती है। इसी के साथ, क्रॉस-चेन ब्रिजेज़ का इस्तेमाल मूवमेंट छुपाने के लिए किया जाता है।

“ये फेज़ वो अहम ट्रांजिशनल पीरियड है, जब फंड्स संभावित ऑफ-रैंप्स की ओर मूव करने लगते हैं,” फर्म ने कहा।

फाइनल फेज़ (Days 20-45) में, उन सर्विसेज़ के साथ इंटरेक्शन बढ़ जाता है जो conversion या cash-out में मदद करती हैं। No-KYC exchanges, गारंटी सर्विसेज़, इंस्टेंट स्वैप प्लेटफॉर्म्स और चीनी-भाषा सर्विसेज़ प्रमुख रूप से सामने आती हैं। साथ में, चोरी की गई फंड्स को वैध एक्टिविटी के साथ ब्लेंड करने के लिए centralized exchanges का दोबारा इस्तेमाल होता है।

Chainalysis ने इस बार-बार दिखने वाले 45-दिन लॉन्ड्रिंग विंडो को law enforcement के लिए अहम जानकारी बताया। इससे हैकर्स की ऑपरेशनल लिमिटेशन और चुनिंदा फैसिलिटेटर्स पर निर्भरता भी झलकती है।

“North Korea तेज और प्रभावी लॉन्ड्रिंग स्ट्रेटेजी अपनाता है। इसी कारण, पूरे इंडस्ट्री की तरफ से तुरंत और coordinated response देना जरूरी है। लॉ एन्फोर्समेंट से लेकर प्राइवेट सेक्टर तक, exchanges से लेकर ब्लॉकचेन एनालिटिक्स फर्म्स को, सभी को साथ आकर कोई भी मौका मिलते ही फंड्स को disrupt करना होगा, चाहे वो स्टेबलकॉइन से गुजरें या किसी exchange में पहुंचें जहां funds तुरंत freeze किए जा सकते हैं,” Fierman ने कहा।

सारे चोरी हुए funds इस टाइमलाइन को फॉलो नहीं करते, लेकिन ये पैटर्न आम तौर पर ऑन-चेन बिहेवियर दिखाता है। फिर भी, टीम ने माना कि कुछ कार्य जैसे private key ट्रांसफर या ऑफ-चेन OTC ट्रांजैक्शन ब्लॉकचेन डेटा से अकेले नजर नहीं आते, जब तक सप्लीमेंट्री इंटेलिजेंस न हो।

2026 का आउटलुक

Chainalysis के Head of National Security Intelligence ने BeInCrypto को बताया कि North Korea किसी भी उपलब्ध vulnerability को इस्तेमाल करने की कोशिश कर सकता है। जहां Bybit, BTCTurk और Upbit के मामले दिखाते हैं कि centralized exchanges पर दबाव बढ़ रहा है, वहां किसी भी समय हैकिंग के तौर-तरीके बदल सकते हैं।

हाल ही में Balancer और Yearn से जुड़े exploits भी दिखाते हैं कि पुराने protocols अब हमलों के निशाने पर आ सकते हैं। उन्होंने कहा,

“हम नहीं जानते कि 2026 में क्या होगा, लेकिन ये जाहिर है कि DPRK अपने लक्ष्यों पर maximum return पाने की कोशिश करेगा—इसलिए high reserves रखने वाली सर्विसेज़ को high security standards बनाए रखने चाहिए, ताकि वो अगला exploit न बन जाएं।”

रिपोर्ट में यह भी जोर दिया गया कि जैसे-जैसे North Korea क्रिप्टोकरेन्सी चोरी पर अपनी निर्भरता बढ़ा रहा है ताकि वह राज्य की प्राथमिकताओं के लिए फंड जुटा सके और अंतरराष्ट्रीय प्रतिबंधों से बच सके, वैसे-वैसे इस इंडस्ट्री को समझना चाहिए कि यह थ्रेट एक्टर्स आम साइबरक्रिमिनल्स से बिल्कुल अलग सीमाओं और प्रोत्साहनों के तहत काम करते हैं।

“देश की रिकॉर्ड-ब्रेकिंग 2025 परफॉर्मेंस — जो 74% कम ज्ञात हमलों के साथ हासिल की गई — यह दर्शाता है कि शायद हम उसकी गतिविधियों का सिर्फ सबसे दिखने वाला हिस्सा ही देख रहे हैं,” Chainalysis ने जोड़ा।

फर्म ने बताया कि 2026 में सबसे बड़ा चैलेंज यही होगा कि इन हाई-इंपैक्ट ऑपरेशंस को पहचानना और रोकना, इससे पहले कि DPRK से जुड़े एक्टर्स Bybit हैक जैसे स्केल पर कोई और घटना अंजाम दे सकें।