Cisco Talos ने रिपोर्ट किया है कि एक उत्तर कोरियाई हैकर समूह जिसका नाम “Famous Chollima” है, भारत में क्रिप्टो जॉब आवेदकों पर हमले कर रहा है। इस समूह का Lazarus से कोई सीधा संबंध नहीं है।

इस समय, यह निर्धारित करना मुश्किल है कि ये प्रयास छोटे-मोटे चोरी थे या बड़े हमलों की तैयारी का हिस्सा। क्रिप्टो इंडस्ट्री में नौकरी खोजने वालों को आगे बढ़ते समय सावधानी बरतनी चाहिए।

North Korea के क्रिप्टो हैक्स जारी

उत्तर कोरिया का Lazarus Group क्रिप्टो अपराध के लिए एक भयानक प्रतिष्ठा रखता है, जिसने इंडस्ट्री के इतिहास में सबसे बड़ा हैक किया है। हालांकि, यह देश का एकमात्र Web3 आपराधिक उद्यम नहीं है, क्योंकि उत्तर कोरिया का DeFi में बड़ा प्रभाव है।

Cisco Talos ने भारत में हाल की कुछ आपराधिक गतिविधियों की पहचान की है जो क्रिप्टो चोरी के लिए एक अलग दृष्टिकोण अपना रही हैं:

रिपोर्ट्स के अनुसार, Famous Chollima नया नहीं है; यह 2024 के मध्य या उससे पहले से काम कर रहा है। हाल की कई घटनाओं में, उत्तर कोरियाई हैकर्स ने अमेरिका स्थित क्रिप्टो फर्म्स जैसे Kraken में घुसपैठ करने का प्रयास किया है।

Famous Chollima ने इसके विपरीत किया, फर्जी आवेदनों के साथ संभावित कर्मचारियों को लुभाया।

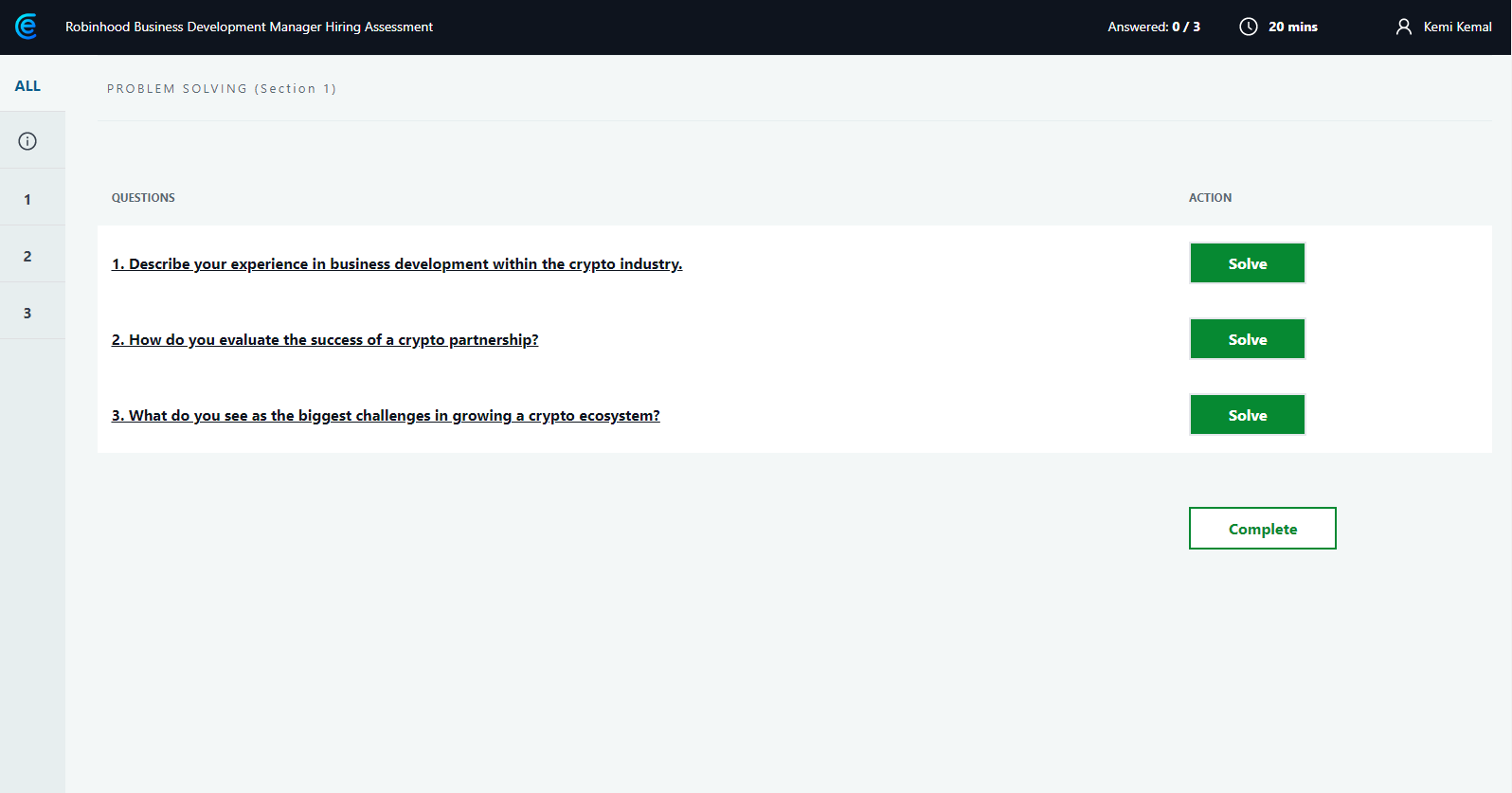

“इन अभियानों में… नकली नौकरी विज्ञापन और कौशल-परीक्षण पृष्ठ बनाना शामिल है। बाद में, उपयोगकर्ताओं को अंतिम कौशल-परीक्षण चरण को पूरा करने के लिए आवश्यक ड्राइवरों को स्थापित करने के लिए एक दुर्भावनापूर्ण कमांड लाइन को कॉपी और पेस्ट करने के लिए निर्देशित किया जाता है। [प्रभावित उपयोगकर्ता] मुख्य रूप से भारत में हैं,” फर्म ने दावा किया।

Lazarus की भयानक प्रतिष्ठा के मुकाबले, Famous Chollima के फिशिंग प्रयास काफी अनाड़ी लगते हैं। Cisco ने दावा किया कि समूह के नकली आवेदन हमेशा प्रसिद्ध क्रिप्टो फर्म्स की नकल करते थे।

इन लुभावनों ने किसी भी वास्तविक कंपनियों की असली ब्रांडिंग का उपयोग नहीं किया, और ऐसे सवाल पूछे जो कथित नौकरियों से शायद ही संबंधित थे।

चाल में फंसना

पीड़ितों को फेक भर्ती साइट्स के माध्यम से लुभाया जाता है जो प्रसिद्ध टेक या क्रिप्टो कंपनियों के रूप में प्रस्तुत होती हैं। आवेदन भरने के बाद, उन्हें वीडियो इंटरव्यू के लिए आमंत्रित किया जाता है।

इस प्रक्रिया के दौरान, साइट उनसे कमांड-लाइन निर्देश चलाने के लिए कहती है—जिसे वीडियो ड्राइवर इंस्टॉल करने के लिए बताया जाता है—जो वास्तव में मैलवेयर डाउनलोड और इंस्टॉल करता है।

इंस्टॉल होने के बाद, PylangGhost हमलावरों को पीड़ित के सिस्टम पर पूरा नियंत्रण देता है। यह लॉगिन क्रेडेंशियल्स, ब्राउज़र डेटा, और क्रिप्टो वॉलेट जानकारी चुराता है, MetaMask, Phantom, और 1Password जैसे 80 से अधिक लोकप्रिय एक्सटेंशन्स को टारगेट करता है।

हाल ही में, एक मैलवेयर हमले को विफल करने के बाद, BitMEX ने दावा किया कि Lazarus कम से कम दो टीमों का उपयोग करता है: एक कम-कौशल टीम जो प्रारंभिक सुरक्षा प्रोटोकॉल को तोड़ती है और एक उच्च-कौशल टीम जो बाद में चोरी करती है। शायद यह उत्तर कोरिया के हैकिंग समुदाय में एक सामान्य प्रथा है।

दुर्भाग्यवश, बिना अटकलों के कोई ठोस निष्कर्ष निकालना मुश्किल है। क्या उत्तर कोरिया इन आवेदकों को हैक करना चाहता है ताकि वे क्रिप्टो उद्योग के नौकरी चाहने वालों के रूप में बेहतर प्रस्तुत हो सकें?

उपयोगकर्ताओं को अनचाही नौकरी के प्रस्तावों से सावधान रहना चाहिए, अज्ञात कमांड्स को चलाने से बचना चाहिए, और अपने सिस्टम को एंडपॉइंट प्रोटेक्शन, MFA, और ब्राउज़र एक्सटेंशन मॉनिटरिंग के साथ सुरक्षित करना चाहिए।

किसी भी संवेदनशील जानकारी को साझा करने से पहले भर्ती पोर्टल्स की वैधता की हमेशा पुष्टि करें।