उत्तर कोरिया से एक नया साइबर खतरा उभर रहा है, जहां राज्य-समर्थित हैकर्स ब्लॉकचेन नेटवर्क में सीधे हानिकारक कोड एम्बेड करने के साथ प्रयोग कर रहे हैं।

Google की Threat Intelligence Group (GTIG) ने 17 अक्टूबर को रिपोर्ट किया कि इस तकनीक, जिसे EtherHiding कहा जाता है, ने यह दिखाया है कि हैकर्स कैसे डिसेंट्रलाइज्ड सिस्टम्स में मैलवेयर को छिपाने, वितरित करने और नियंत्रित करने के नए तरीके अपना रहे हैं।

EtherHiding क्या है?

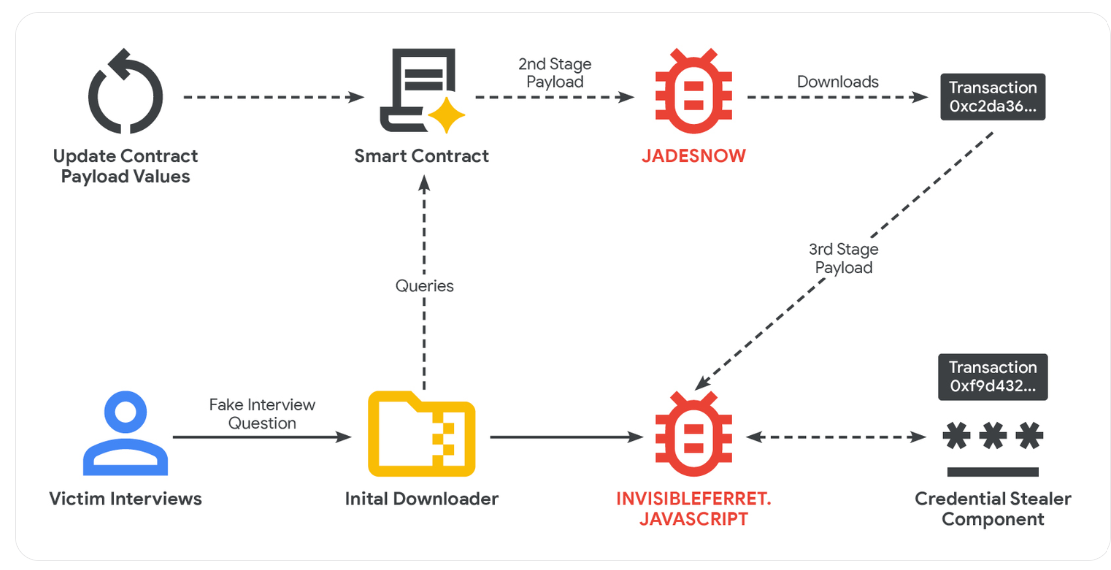

GTIG ने समझाया कि EtherHiding हमलावरों को स्मार्ट कॉन्ट्रैक्ट्स और पब्लिक ब्लॉकचेन जैसे Ethereum और BNB Smart Chain का उपयोग करके हानिकारक पेलोड्स को स्टोर करने की अनुमति देता है।

एक बार जब कोड इन डिसेंट्रलाइज्ड लेजर्स पर अपलोड हो जाता है, तो इसे हटाना या ब्लॉक करना लगभग असंभव हो जाता है क्योंकि ये अपरिवर्तनीय होते हैं।

“हालांकि स्मार्ट कॉन्ट्रैक्ट्स डिसेंट्रलाइज्ड एप्लिकेशन्स बनाने के लिए इनोवेटिव तरीके प्रदान करते हैं, उनकी अपरिवर्तनीय प्रकृति को EtherHiding में हानिकारक कोड को होस्ट और सर्व करने के लिए उपयोग किया जाता है, जिसे आसानी से ब्लॉक नहीं किया जा सकता,” GTIG ने लिखा।

व्यवहार में, हैकर्स वैध WordPress वेबसाइट्स को समझौता करते हैं, अक्सर बिना पैच किए गए कमजोरियों या चोरी किए गए क्रेडेंशियल्स का उपयोग करके।

एक्सेस प्राप्त करने के बाद, वे वेबसाइट के कोड में कुछ लाइनों का JavaScript—जिसे “लोडर” कहा जाता है—डालते हैं। जब कोई विज़िटर संक्रमित पेज खोलता है, तो लोडर चुपचाप ब्लॉकचेन से जुड़ता है और रिमोट सर्वर से मैलवेयर प्राप्त करता है।

GTIG ने बताया कि इस हमले से अक्सर कोई दृश्य ट्रांजेक्शन ट्रेल नहीं छोड़ता और यह ऑफ-चेन होने के कारण बहुत कम या कोई शुल्क नहीं लेता। यह, मूल रूप से, हमलावरों को बिना पकड़े काम करने की अनुमति देता है।

विशेष रूप से, GTIG ने EtherHiding की पहली घटना को सितंबर 2023 में ट्रेस किया, जब यह CLEARFAKE नामक एक अभियान में दिखाई दिया, जिसने उपयोगकर्ताओं को नकली ब्राउज़र अपडेट प्रॉम्प्ट्स के साथ धोखा दिया।

हमला कैसे रोकें

साइबर सुरक्षा शोधकर्ताओं का कहना है कि यह रणनीति उत्तर कोरिया की डिजिटल रणनीति में एक बदलाव का संकेत देती है, जो केवल क्रिप्टोकरेन्सी चोरी करने से लेकर ब्लॉकचेन का उपयोग एक गुप्त हथियार के रूप में करने तक है।

“EtherHiding अगली पीढ़ी की बुलेटप्रूफ होस्टिंग की ओर एक बदलाव का प्रतिनिधित्व करता है, जहां ब्लॉकचेन तकनीक की अंतर्निहित विशेषताओं का दुरुपयोग किया जा रहा है। यह तकनीक साइबर खतरों के निरंतर विकास को दर्शाती है क्योंकि हमलावर नई तकनीकों को अपने लाभ के लिए अपनाते हैं,” GTIG ने कहा।

Citizen Lab के वरिष्ठ शोधकर्ता John Scott-Railton ने EtherHiding को “प्रारंभिक चरण का प्रयोग” बताया। उन्होंने चेतावनी दी कि इसे AI-ड्रिवन ऑटोमेशन के साथ मिलाने से भविष्य के हमलों का पता लगाना और भी कठिन हो सकता है।

“मुझे उम्मीद है कि हमलावर सीधे ब्लॉकचेन पर ज़ीरो क्लिक एक्सप्लॉइट्स लोड करने के साथ प्रयोग करेंगे, जो उन सिस्टम्स और ऐप्स को लक्षित करेंगे जो ब्लॉकचेन को प्रोसेस करते हैं… खासकर अगर वे कभी-कभी उन्हीं सिस्टम्स और नेटवर्क्स पर होस्ट किए जाते हैं जो ट्रांजेक्शन्स को हैंडल करते हैं / जिनके पास वॉलेट्स होते हैं,” उन्होंने जोड़ा।

यह नया अटैक वेक्टर क्रिप्टो इंडस्ट्री के लिए गंभीर प्रभाव डाल सकता है, खासकर जब उत्तर कोरियाई हमलावर काफी सक्रिय हैं।

TRM Labs के डेटा के अनुसार, उत्तर कोरियाई समूहों ने इस साल अकेले $1.5 बिलियन से अधिक क्रिप्टो एसेट्स चुरा लिए हैं। जांचकर्ताओं का मानना है कि ये फंड प्योंगयांग के सैन्य कार्यक्रमों और अंतरराष्ट्रीय प्रतिबंधों से बचने के प्रयासों को वित्तपोषित करने में मदद करते हैं।

इसको देखते हुए, GTIG ने क्रिप्टो उपयोगकर्ताओं को सलाह दी कि वे संदिग्ध डाउनलोड्स को ब्लॉक करके और अनधिकृत वेब स्क्रिप्ट्स को प्रतिबंधित करके अपने जोखिम को कम करें। समूह ने सुरक्षा शोधकर्ताओं से ब्लॉकचेन नेटवर्क्स में एम्बेडेड दुर्भावनापूर्ण कोड की पहचान और लेबल करने का आग्रह किया।