North Korea से जुड़े हैकर्स क्रिप्टोकरेन्सी सेक्टर पर हमले बढ़ा रहे हैं, हालिया जांचों में Lazarus Group की विकसित होती विधियों की ओर इशारा किया गया है।

ऑन-चेन विश्लेषक ZachXBT ने शासन की साइबर गतिविधियों से जुड़े कई घटनाओं का खुलासा किया है। इन घटनाओं में नकली डेवलपर प्रोफाइल और जटिल मनी लॉन्ड्रिंग रणनीतियों का उपयोग शामिल है।

Lazarus Hackers ने चुराए मिलियन्स, North Korea ने बढ़ाए क्रिप्टो हमले

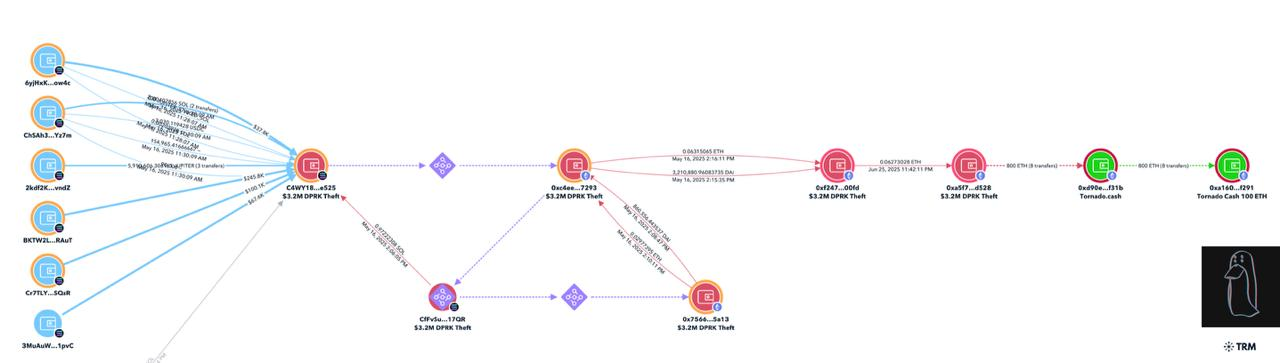

29 जून को, Zachxbt ने रिपोर्ट किया कि Lazarus Group ने 16 मई को एक उपयोगकर्ता से $3.2 मिलियन के डिजिटल एसेट्स की ठगी की।

चोरी किए गए फंड्स को जल्दी से Solana से Ethereum में बदल दिया गया। हैकर ने फिर 800 ETH को Tornado Cash, एक प्राइवेसी प्रोटोकॉल जो क्रिप्टोकरेन्सी ट्रांजैक्शन्स को छुपाता है, में जमा किया।

रिपोर्टिंग के समय, अनुमानित $1.25 मिलियन DAI और ETH होल्डिंग वाले एक Ethereum वॉलेट में बने हुए हैं।

इस बीच, यह हमला Lazarus Group की गतिविधियों की एक श्रृंखला का हिस्सा है, जो उच्च-मूल्य वाले क्रिप्टो एसेट्स को लक्षित कर रही है।

27 जून को, ZachXBT ने इस समूह को Matt Furie, Pepe के निर्माता से जुड़े कई NFT प्रोजेक्ट्स को प्रभावित करने वाले एक महत्वपूर्ण एक्सप्लॉइट से जोड़ा। इस हमले ने ChainSaw और Favrr जैसे प्रोजेक्ट्स को भी प्रभावित किया।

18 जून को शुरू हुई इस हमलों की श्रृंखला ने हैकर्स को कई NFT कॉन्ट्रैक्ट्स पर नियंत्रण लेने की अनुमति दी। उन्होंने फिर NFTs को मिंट और डंप किया, इन प्रोजेक्ट्स से अनुमानित $1 मिलियन की चोरी की।

ZachXBT की जांच से पता चला कि हैकर्स ने चोरी किए गए फंड्स को तीन वॉलेट्स में ट्रांसफर किया। अंततः उन्होंने कुछ ETH को स्टेबलकॉइन्स में बदल दिया और उन्हें MEXC, एक सेंट्रलाइज्ड एक्सचेंज में ट्रांसफर कर दिया।

इस बीच, स्टेबलकॉइन ट्रांसफर्स का पैटर्न, एक विशेष MEXC डिपॉजिट एड्रेस से जुड़ा हुआ, यह सुझाव देता है कि हमलावर कई क्रिप्टो प्रोजेक्ट्स में शामिल थे।

इसके अलावा, विश्लेषण ने कोरियाई भाषा सेटिंग्स और उत्तर कोरियाई गतिविधियों के अनुरूप समय क्षेत्रों के साथ GitHub अकाउंट्स के लिंक का खुलासा किया।

“अन्य इंडिकेटर्स जो आंतरिक लॉग्स से सामने आए हैं, वे एक संदिग्ध DPRK IT वर्कर के रिज्यूमे में अनियमितताओं की ओर इशारा करते हैं। एक डेवलपर जो दावा करता है कि वह US में रह रहा है, उसके पास कोरियन भाषा सेटिंग, Astral VPN का उपयोग और एशिया/रूस टाइम जोन क्यों होगा?,” ZachXBT ने सवाल उठाया।

Favrr के मामले में, जांचकर्ताओं को संदेह है कि प्रोजेक्ट के चीफ टेक्नोलॉजी ऑफिसर, Alex Hong, एक North Korean IT वर्कर हो सकते हैं। ZachXBT ने यह भी रिपोर्ट किया कि Hong का LinkedIn प्रोफाइल हाल ही में डिलीट कर दिया गया है, और उनके वर्क इतिहास की पुष्टि नहीं की जा सकी।

वास्तव में, ये घटनाएं क्रिप्टोकरेन्सी चोरी में North Korea की चल रही भूमिका को उजागर करती हैं। ब्लॉकचेन एनालिसिस फर्म TRM Labs ने हाल ही में देश के हैकर्स को लगभग $1.6 बिलियन की चोरी की गई फंड्स से जोड़ा है, जो इस साल चोरी की गई सभी क्रिप्टो एसेट्स का लगभग 70% है।