North Korea से जुड़े एक थ्रेट एक्टर ने अपनी सोशल इंजीनियरिंग टेक्निक को और भी स्मार्ट बना लिया है। Google की Mandiant टीम की नई रिपोर्ट के मुताबिक, अब ये ग्रुप क्रिप्टो से जुड़े हमलों में AI से सक्षम ल्यूर्स का इस्तेमाल कर रहा है।

यह ऑपरेशन यह दिखाता है कि स्टेट-लिंक्ड साइबर एक्टिविटी लगातार बदल रही है और डिजिटल एसेट सेक्टर को टार्गेट कर रही है, जिसमें 2025 में तेजी देखी गई थी।

फेक Zoom कॉल से क्रिप्टो फर्म पर मालवेयर अटैक

Mandiant ने अपनी लेटेस्ट रिपोर्ट में बताया है कि कैसे उसने क्रिप्टोकरेंसी सेक्टर में एक FinTech कंपनी पर हुए इन्ट्रूजन की जांच की। यह हमला UNC1069 की ओर से हुआ था। यह एक फाइनेंशली मोटिवेटेड थ्रेट ग्रुप है, जो कम से कम 2018 से एक्टिव है और इसका लिंक North Korea से है।

“Mandiant ने देखा है कि यह थ्रेट एक्टर लगातार अपनी टैक्टिक्स, टेक्निक्स और प्रोसीजर्स (TTPs), टूल्स, और टार्गेटिंग में बदलाव कर रहा है। 2023 से, यह ग्रुप spear-phishing टेक्निक और ट्रेडिशनल फाइनेंस (TradFi) की बजाय Web3 इंडस्ट्री को टार्गेट कर रहा है, जैसे कि सेंट्रलाइज्ड exchanges (CEX), फाइनेंशियल इंस्टिट्यूशंस के सॉफ्टवेयर डेवलपर्स, हाई-टेक्नोलॉजी कंपनियां, और वेंचर कैपिटल फंड्स में काम करने वाले लोग,” रिपोर्ट में लिखा गया।

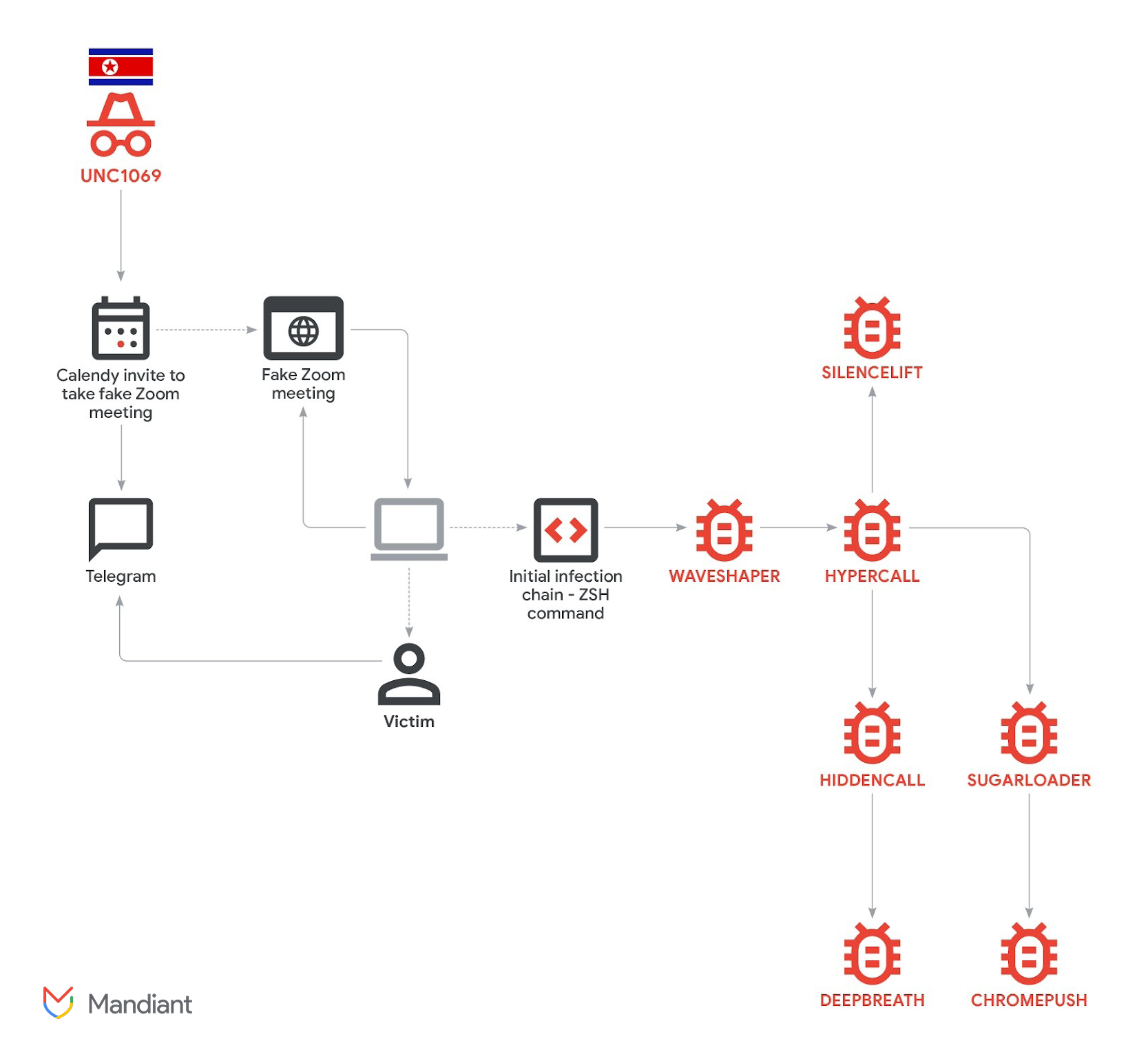

जांचकर्ताओं के अनुसार, यह हमला एक क्रिप्टो इंडस्ट्री के एग्जीक्यूटिव के हैक किए हुए Telegram अकाउंट से शुरू हुआ। हमलावरों ने इस अकाउंट की प्रोफाइल का इस्तेमाल विक्टिम से संपर्क करने के लिए किया। उन्होंने धीरे-धीरे भरोसा बना लिया और फिर Calendly इनविटेशन के जरिए वीडियो मीटिंग के लिए बुलाया।

मीटिंग का लिंक विक्टिम को फेक Zoom डोमेन पर ले गया, जो थ्रेट एक्टर के कंट्रोल वाले इन्फ्रास्ट्रक्चर पर होस्ट था। कॉल के दौरान विक्टिम ने एक और क्रिप्टोकरेंसी कंपनी के CEO का डीपफेक वीडियो देखा।

“हालांकि Mandiant को इस स्पेशल केस में AI मॉडल के इस्तेमाल का फॉरेंसिक प्रूफ नहीं मिला, लेकिन जो ट्रिक इस्तेमाल की गई वह पहले से पब्लिक डोमेन में रिपोर्ट हुए केस से मिलती-जुलती है, जिसमें डीपफेक की बात कही गई थी,” रिपोर्ट में आगे कहा गया।

हमलावरों ने मीटिंग में ऑडियो प्रॉब्लम्स का बहाना बनाया ताकि वह अगला स्टेप जस्टिफाई कर सकें। उन्होंने विक्टिम को डिवाइस पर कुछ ट्रबलशूटिंग कमांड चलाने के लिए कहा।

ये कमांड्स, macOS और Windows दोनों के लिए कस्टम थी, जिन्होंने चुपचाप इन्फेक्शन चेन को स्टार्ट कर दिया। इसके बाद मल्टीपल मैलवेयर कंपोनेंट्स डिप्लॉय हो गए।

Mandiant ने घुसपैठ के दौरान सात अलग-अलग मैलवेयर फैमिली की पहचान की। ये टूल्स Keychain क्रेडेंशियल्स चुराने, ब्राउज़र कुकीज़ और लॉगइन डेटा निकालने, Telegram सेशन जानकारी एक्सेस करने और अन्य संवेदनशील फाइल्स इकट्ठा करने के लिए बनाए गए थे।

जांचकर्ताओं ने माना कि इसका उद्देश्य दोहरा था: संभावित क्रिप्टोकरेन्सी चोरी को सक्षम बनाना और भविष्य के सोशल इंजीनियरिंग अटैक्स में काम आ सकने वाला डेटा जुटाना।

जांच में यह सामने आया कि एक ही होस्ट पर असामान्य रूप से बड़ी मात्रा में टूलिंग डाली गई थी। इससे संकेत मिलता है कि समझौता किए गए व्यक्ति से अधिक से अधिक डेटा चुराने के लिए यह एक बेहद टारगेटेड प्रयास था।

यह घटना एक बड़े पैटर्न का हिस्सा है, न कि कोई अलग मामला। दिसंबर 2025 में, BeInCrypto ने रिपोर्ट किया था कि नॉर्थ कोरिया से जुड़े एक्टर्स ने फर्जी Zoom और Microsoft Teams मीटिंग्स के दौरान इंडस्ट्री के भरोसेमंद लोगों का रूप धरकर $300 मिलियन से ज्यादा siphon किए।

साल भर की गतिविधि का पैमाना और भी चौंकाने वाला था। कुल मिलाकर, नॉर्थ कोरिया के थ्रेट ग्रुप्स जिम्मेदार थे 2025 में $2.02 बिलियन डिजिटल एसेट चोरी के लिए, जो पिछले साल से 51% अधिक था।

Chainalysis ने ये भी बताया कि AI सर्विस प्रोवाइडर्स से ऑन-चेन जुड़े स्कैम क्लस्टर्स में ऑपरेशनल एफिशिएंसी काफी ज्यादा देखी गई, उनके मुकाबले जिनके पास ऐसे लिंक नहीं थे। फर्म के मुताबिक, यह ट्रेंड इंडीकेट करता है कि भविष्य में AI लगभग सभी स्कैम ऑपरेशन्स का स्टैंडर्ड हिस्सा बन सकता है।

जैसे-जैसे AI टूल्स ज्यादा आसान और एडवांस होते जा रहे हैं, विश्वसनीय डीपफेक बनाना अब पहले से भी आसान है। आने वाला समय तय करेगा कि क्रिप्टो सेक्टर क्या तेजी से अपनी सिक्योरिटी इन एडवांस्ड खतरों से निपटने के लिए एडॉप्ट कर पाएगा या नहीं।